MFAとは多要素認証(Multi-Factor Authentication)の略称です。

MFAを利用するための方法はいくつかありますが、Azure AD Premium のライセンスを持っている場合、条件付きアクセスを利用して有効することが可能です。

条件付きアクセスを利用することでユーザーが増えた場合でも、自動的にMFAを適用することが可能なので、その都度設定をする必要がありません。

また、特定のアプリにアクセスする時のみMFAを要求することも可能です。

今回は条件付きアクセスを利用したMFAの有効化を紹介します。

1.MFA除外ユーザーについて

今日のセキュリティではパスワードのみを使用したユーザーサインインは推奨されていません。

そのため、基本的にはすべてのユーザーに適用することが望ましいです。

しかしながら、下記のアカウントについてはMFAの対象外にすることを推奨されています。

- 緊急アクセス用管理者アカウント

- AADC同期用アカウント

1.1. 緊急アクセス用管理者アカウント(Break Glass Account)

緊急アクセス用管理者アカウントはBreak Glass Accountとも呼ばれています。

災害時など携帯電話やスマートフォンを利用出来なくなった場合、MFAを突破することが出来なくなってしまいます。

そのような緊急用にアクセス制限を設定されていないアカウントを用意しておく必要があります。

あくまで緊急用なので、普段は利用しないアカウントとして管理するのが望ましいです。

また、アクセス制限を設定しないため、パスワードは強固なものに設定しておきます。

1.2.AADC同期用アカウント

AADC同期用アカウントは、Azure AD Connectが存在する場合にAzure AD上に作成される下記のアカウントです。

「Sync_<AADCのホスト名>_<ランダムな文字列>@*.onmicrosoft.com」

もし上記のアカウントが存在している場合は、条件付きアクセスの対象外にしましょう。

2.条件付きアクセスの作成

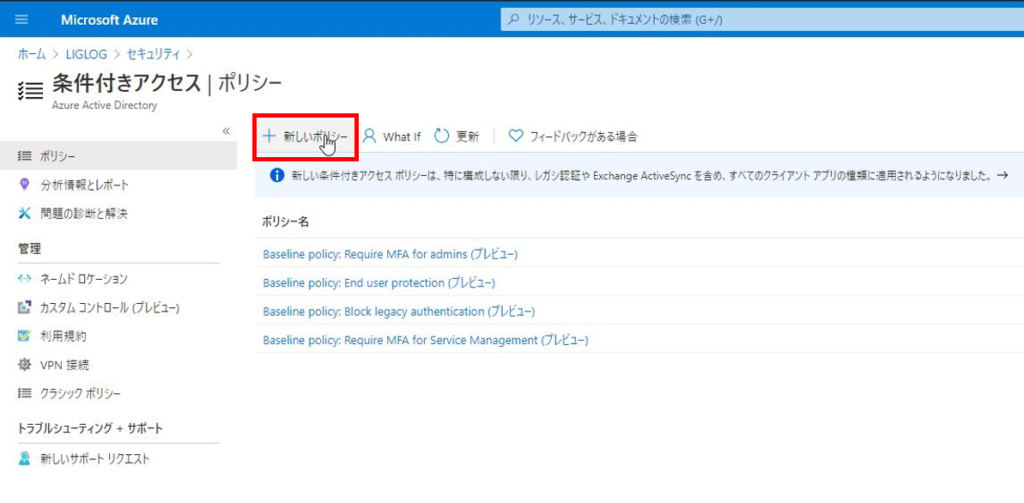

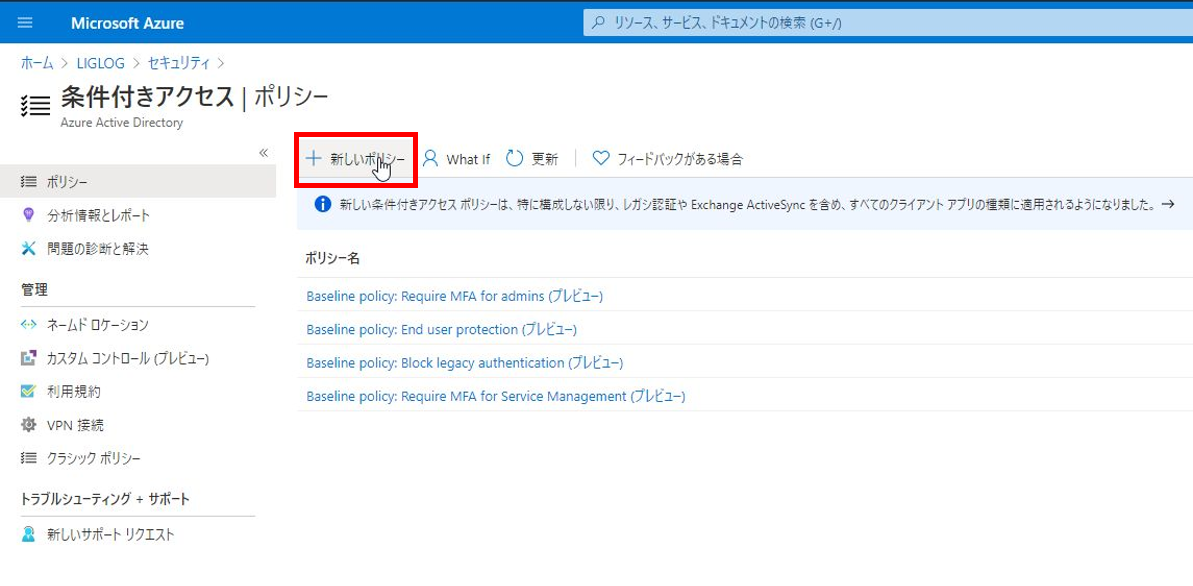

1.Azure ポータルで「Azure Active Directory」-「セキュリティ」-「条件付きアクセス」を開きます。

2.「新しいポリシー」をクリックします。

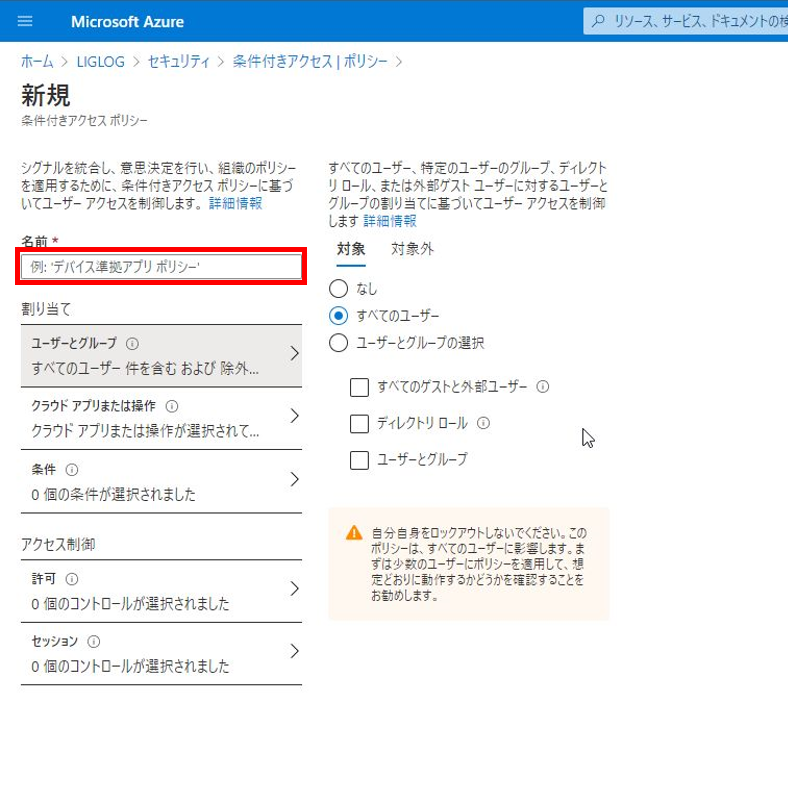

3.「名前」を入力します。

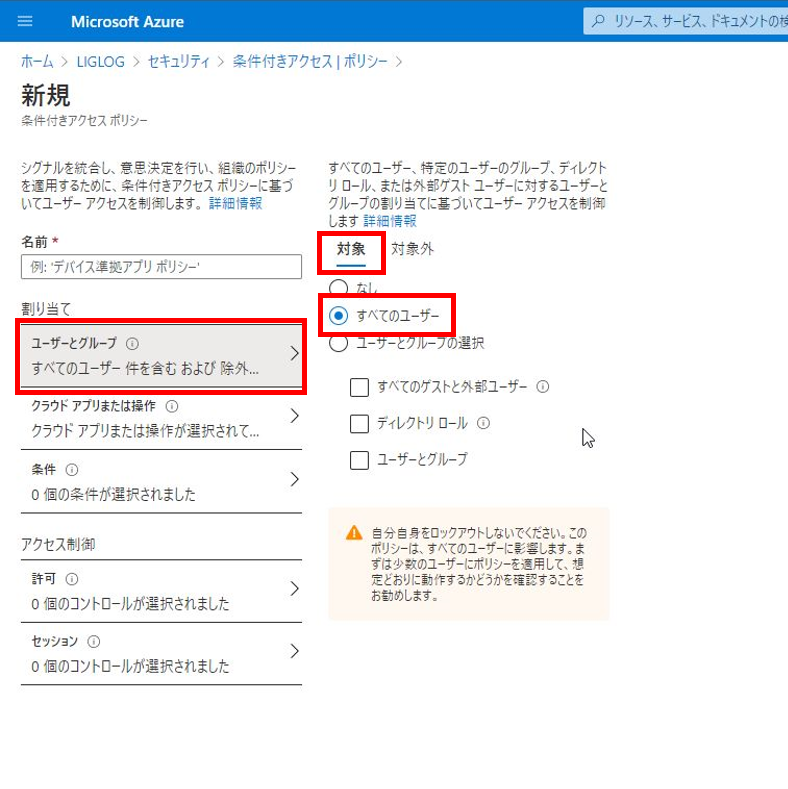

4.「ユーザーとグループ」を選択し、「対象」にすべてのユーザーを指定します。

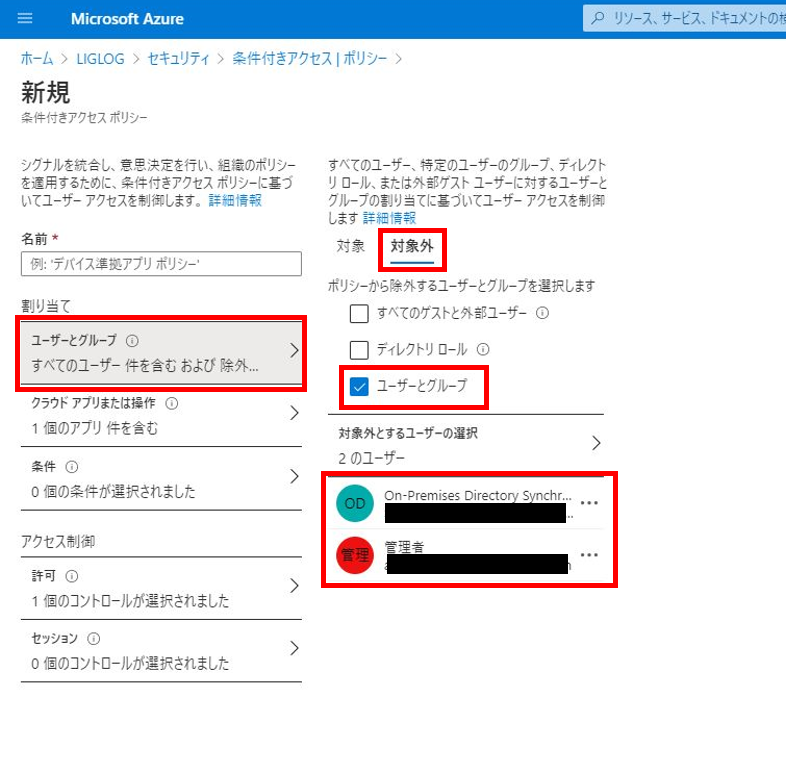

5.「対象外」に緊急アクセス用管理者アカウント(Break Glass Account)とAADC同期用アカウントを指定します。

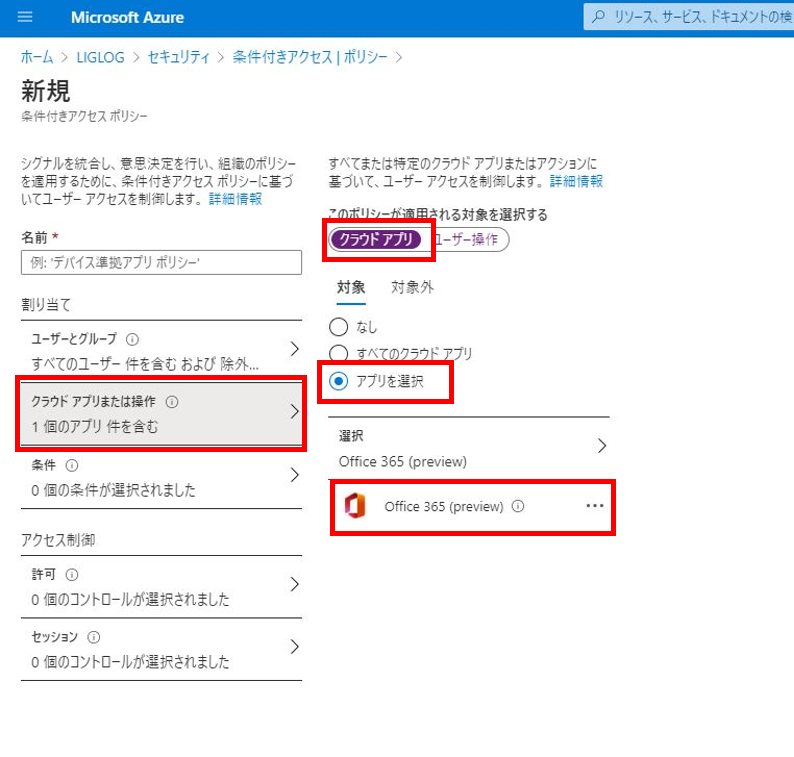

6.「クラウドアプリまたは操作」を選択し、「Office 365」を指定します。

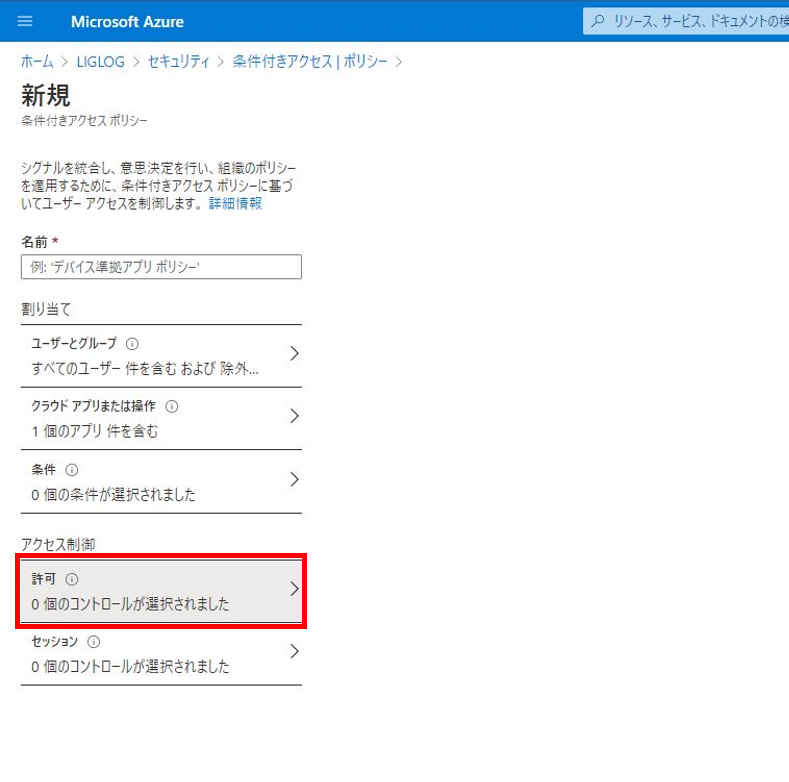

7.「許可」を選択します。

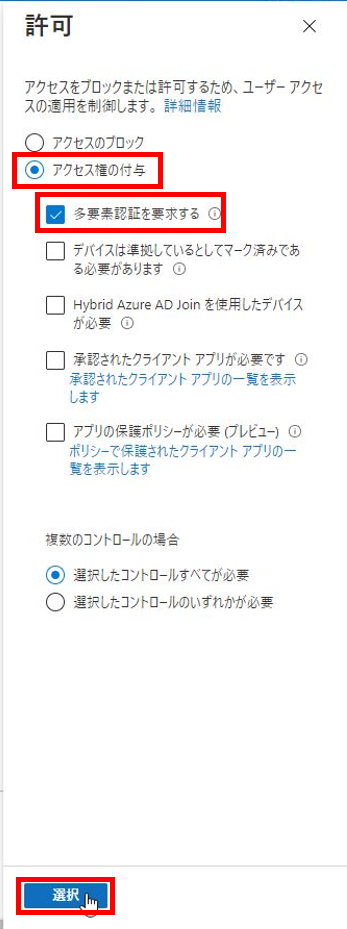

8.画面右側に「許可」設定が表示されます。「多要素認証を要求する」にチェックを入れ、「選択」をクリックします。

9.設定が完了したら、「ポリシーの有効化」で「オン」を選択し、「作成」をクリックします。

3.多要素認証の設定

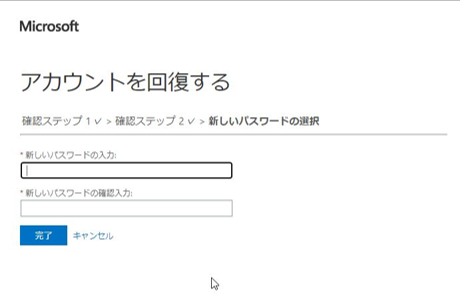

条件付きアクセス作成後は Office 365へアクセスする際に多要素認証を要求されます。

多要素認証を要求された際の設定は下記を参考にしてください。

Office 365 の多要素認証(MFA)を有効化

https://lig-log.com/enable-multi-factor-authentication-for-office-365/

以上で条件付きアクセスによるMFA有効化は完了です。

コメント