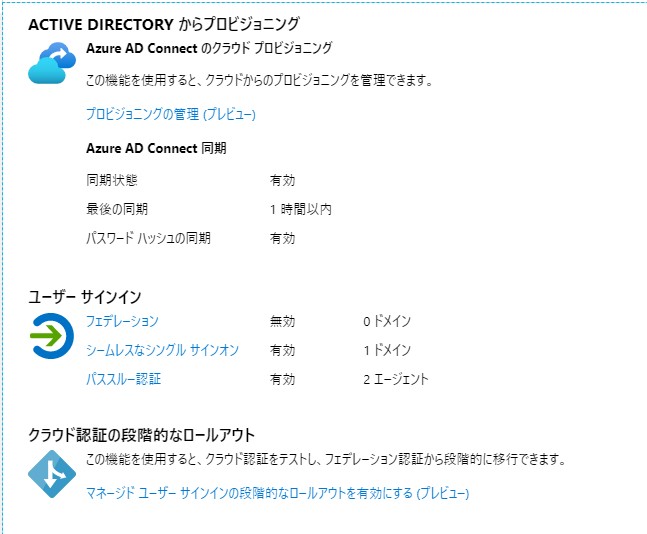

前回はAzure AD Connectをインストールして、シームレスSSOを出来るようにしました。

シームレスSSOを構成すると、オンプレADにAzure ADを示すコンピューターオブジェクトが作成されます。

このコンピューター アカウントの Kerberos 復号化キーが流出した場合、ユーザーに対して Kerberos チケットを無制限に生成することが出来るため、何も対処しないのはセキュリティ的に望ましくありません。

そのため、定期的に復号化キーをロールオーバーすることをお勧めします。

Microsoftの推奨は最低でも30日ごとです。

今回は復号化キーの確認と更新方法を紹介します。

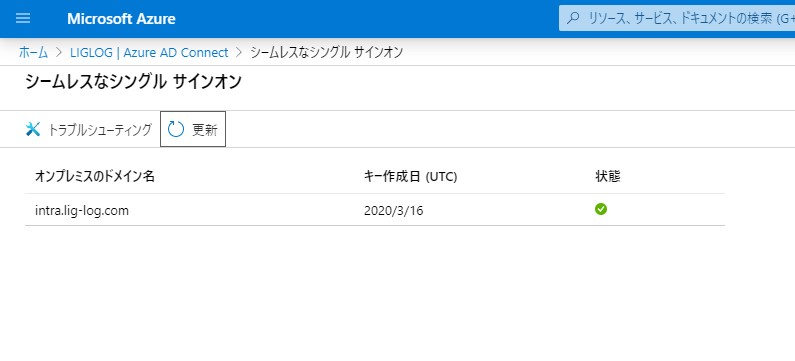

1.復号化キーの確認

まずは復号化キーの確認方法です。

Azure管理画面で復号化キーの最終更新日を確認することが可能です。

2.復号化キーの更新

次は復号化キーの更新方法です。

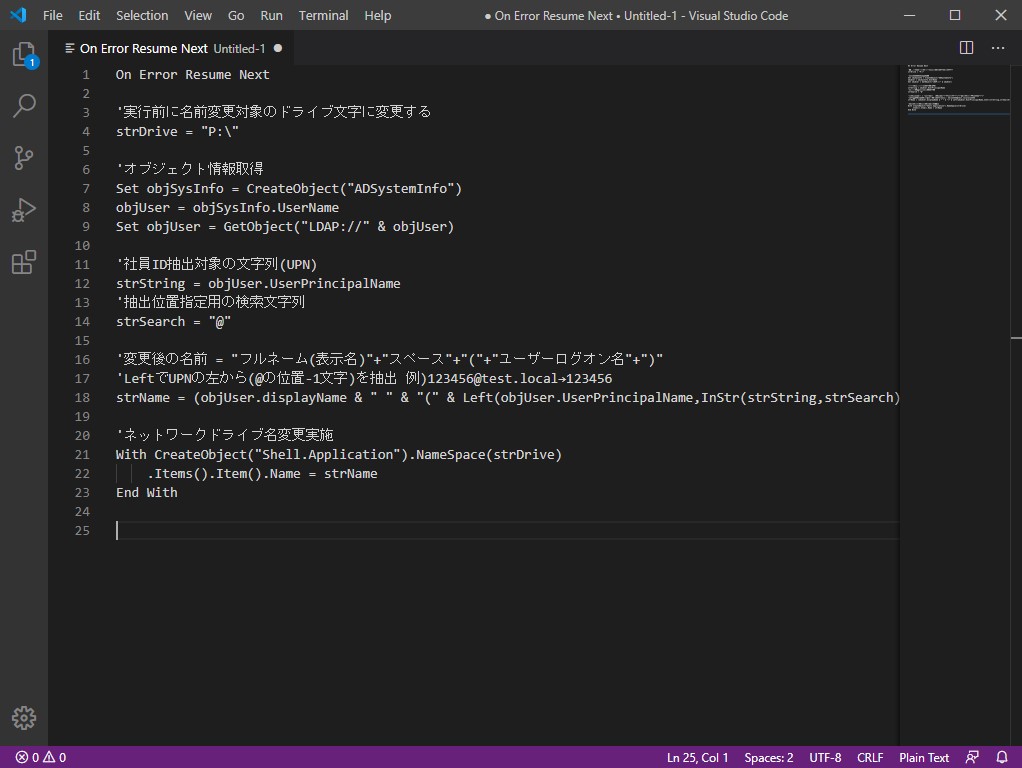

下記のコードをスクリプト化し、タスクスケジューラで実行することで定期的に復号化キーをロールオーバーすることが可能です。

スクリプト内に平文のパスワードを記述するのはセキュリティ的に望ましくないので、下記のように別途パスワード用のファイルを指定してください。

パスワードファイルの作成はこちらをご確認ください。

$AzureADUser ='<ユーザー名>@xxxxx.onmicrosoft.com’

$ADUser =’xxxxx.com\ユーザー名

$AzureADPass = Get-Content C:\test¥AzureADPass.pass | ConvertTo-SecureString

$ADPass = Get-Content C:\test¥ADPass.pass | ConvertTo-SecureString

$AzureADCred = New-Object System.Management.Automation.PSCredential($AzureADUser,$AzureADPass)

$ADCred = New-Object System.Management.Automation.PSCredential($ADUser,$ADPass)

Import-Module “C:\Program Files\Microsoft Azure Active Directory Connect¥AzureADSSO.psd1”

New-AzureADSSOAuthenticationContext -CloudCredentials $AzureADCred

Update-AzureADSSOForest -OnPremCredentials $ADCred

ロールオーバーが成功すると、キー作成日が更新されたことを確認できます。

Kerberos復号化キーのロールオーバーについては以上です。

コメント