企業では様々な機密情報を扱うことがあります。

機密情報へのアクセス許可設定は当然ですが、アクセス出来るユーザーであっても必要以上の操作を許可したくない場合があります。

条件付きアクセスでは Microsoft Defender for Cloud Apps と連携することで特定のファイルのみのアクセスや操作を制限することが出来ます。

今回は「社外秘」のラベルが付いたファイルと、マイナンバーや口座番号が記載されたファイルのダウンロードをブロックするポリシーを作成します。

1.条件付きアクセスポリシーの作成

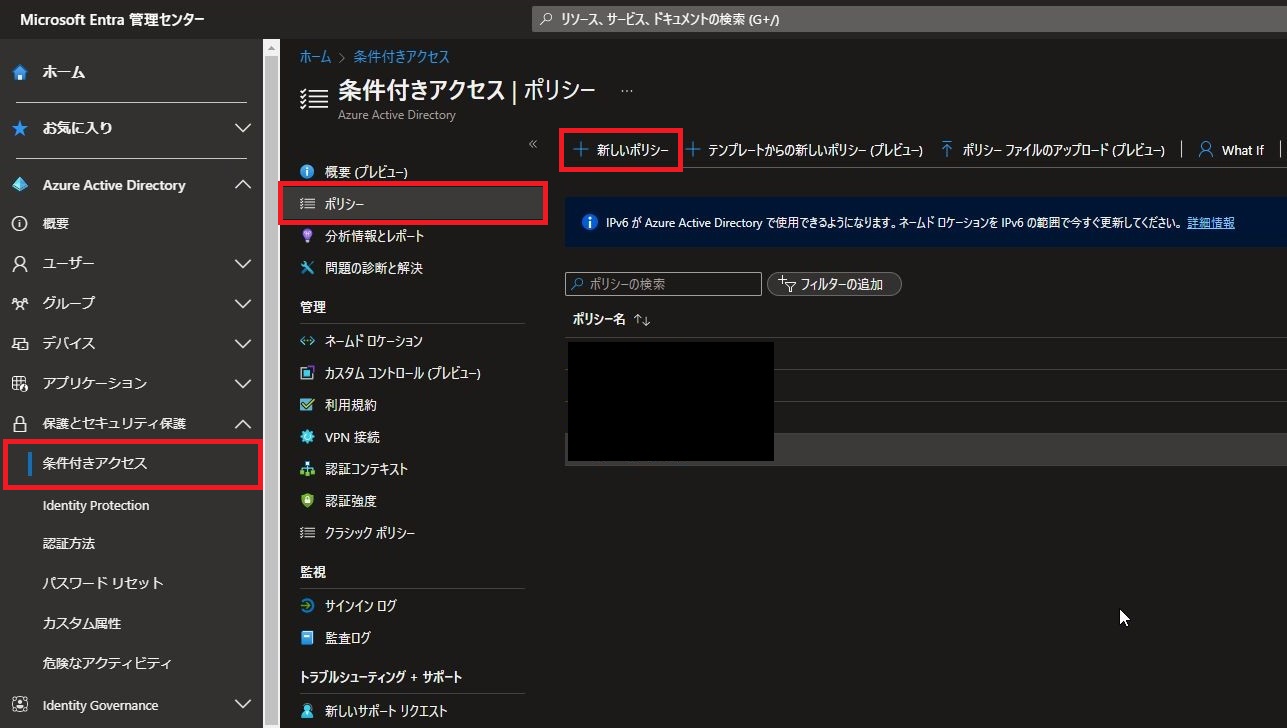

1.Microsoft Entra 管理センターを開きます。

2.「条件付きアクセス」-「ポリシー」-「新しいポリシー」をクリックします。

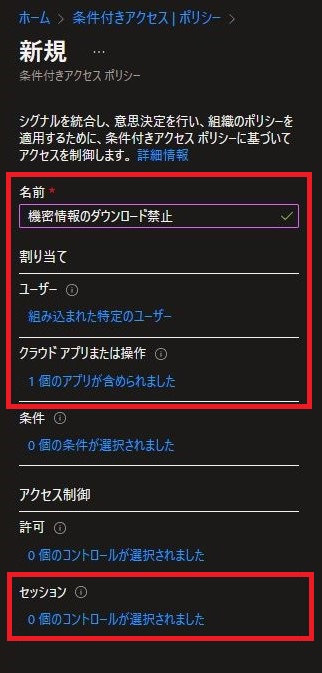

3.下記の通り設定し、「セッション」をクリックします。

- 名前:任意の値

- ユーザー:任意の値

- クラウドアプリまたは操作:Office 365

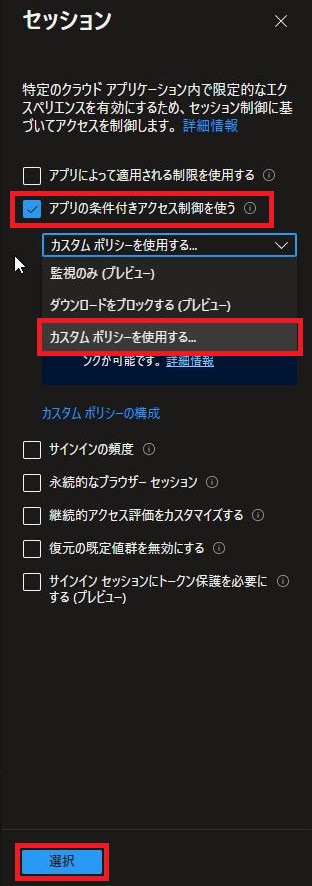

4.下記の通り設定し、「選択」をクリックします。

- アプリの条件付きアクセス制御を使う:カスタムポリシーを使用する

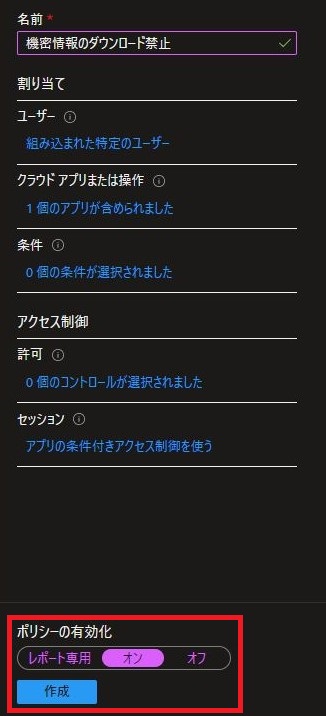

5.ポリシーを有効化し、「作成」をクリックします。

2.カタログアプリのデプロイ

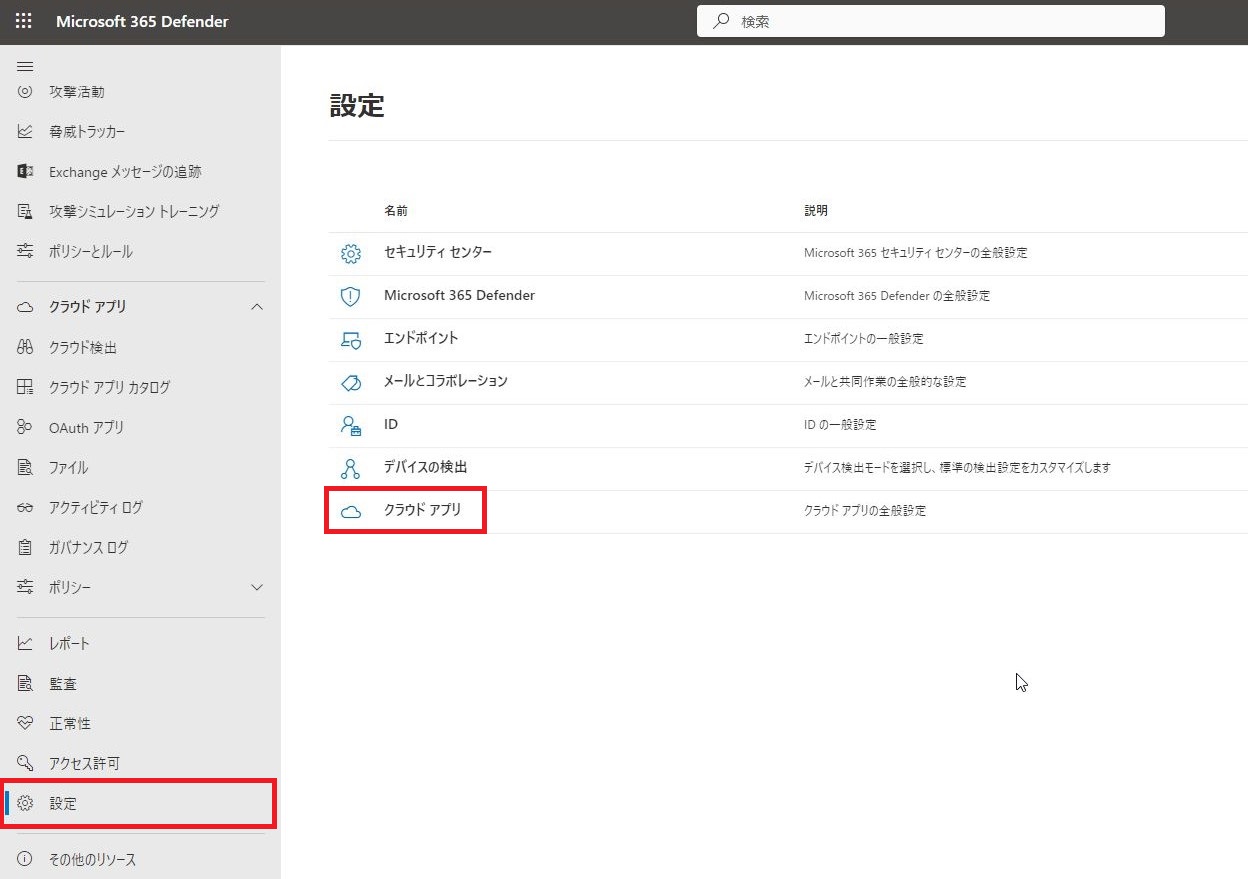

1.Microsoft 365 Defender管理センターを開きます。

2.「設定」-「クラウドアプリ」をクリックします。

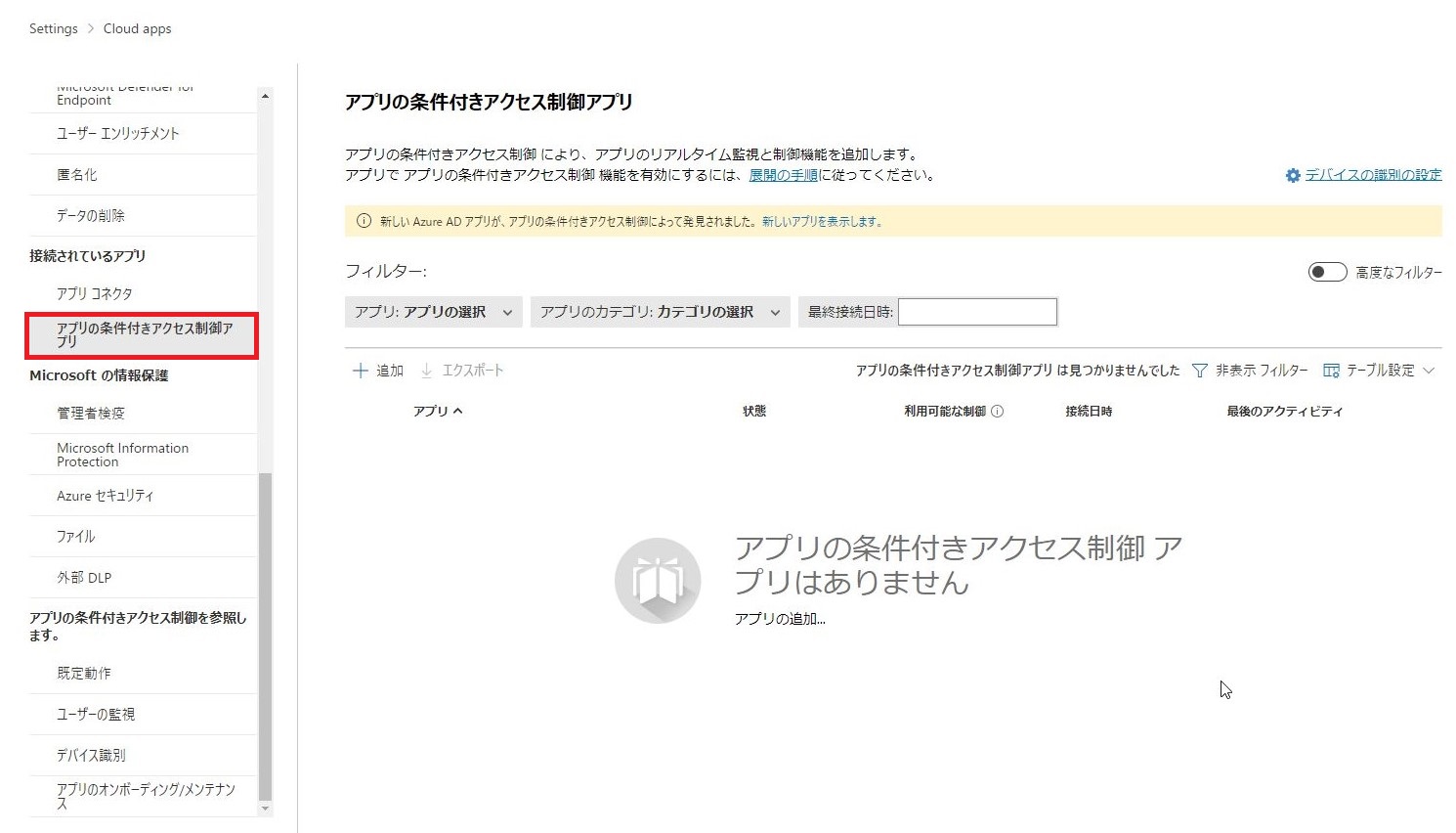

3.「アプリの条件付きアクセス制御アプリ」をクリックし、登録されているアプリを確認します。

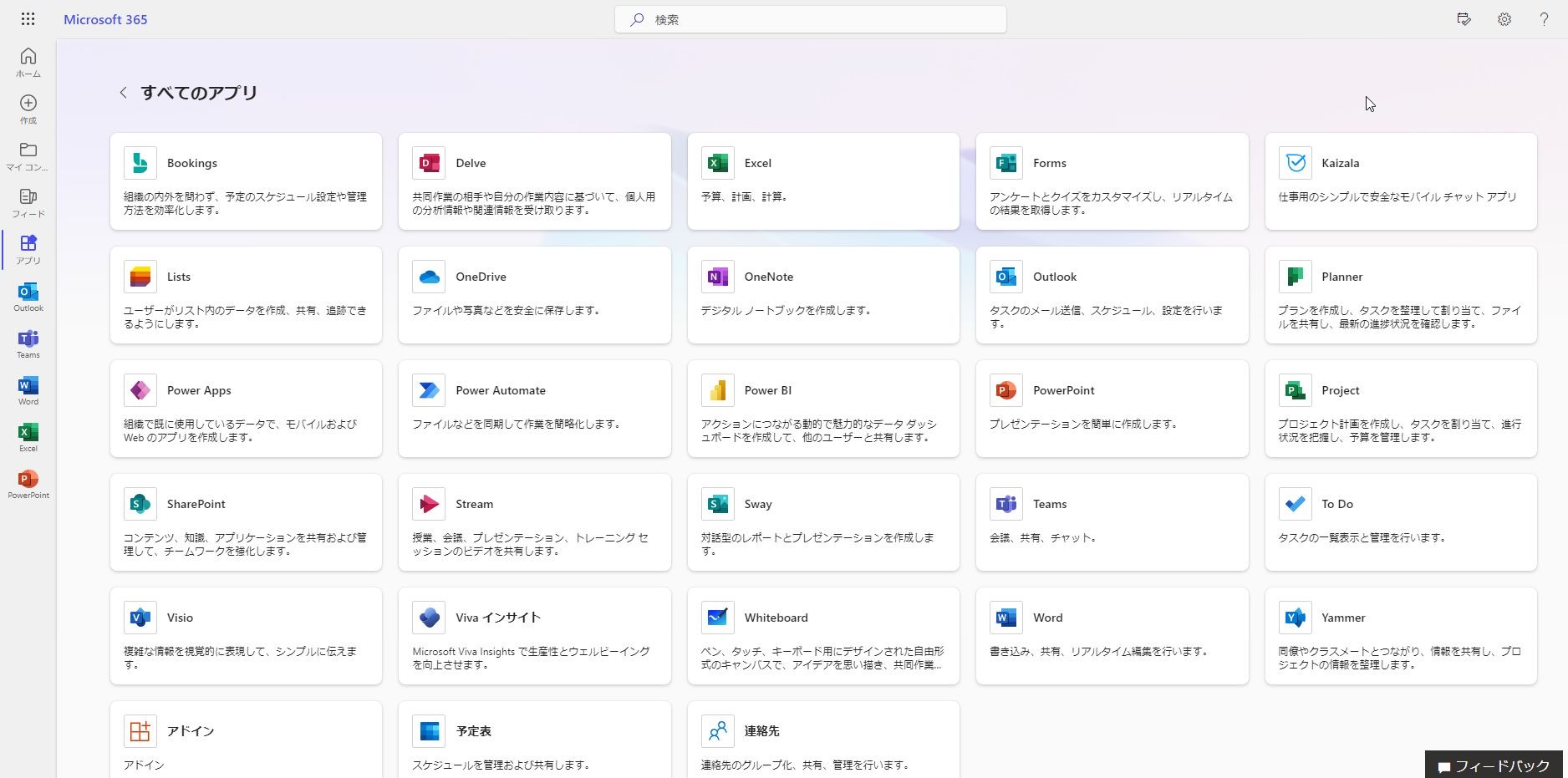

4.Office 365 アプリが登録されていない場合、条件付きアクセスの対象ユーザーで各 Office 365 アプリにログインします。

※一度、サインアウトしてから実施してください

※アプリを開くだけでなく、一定の操作をしないと追加されないアプリもあります

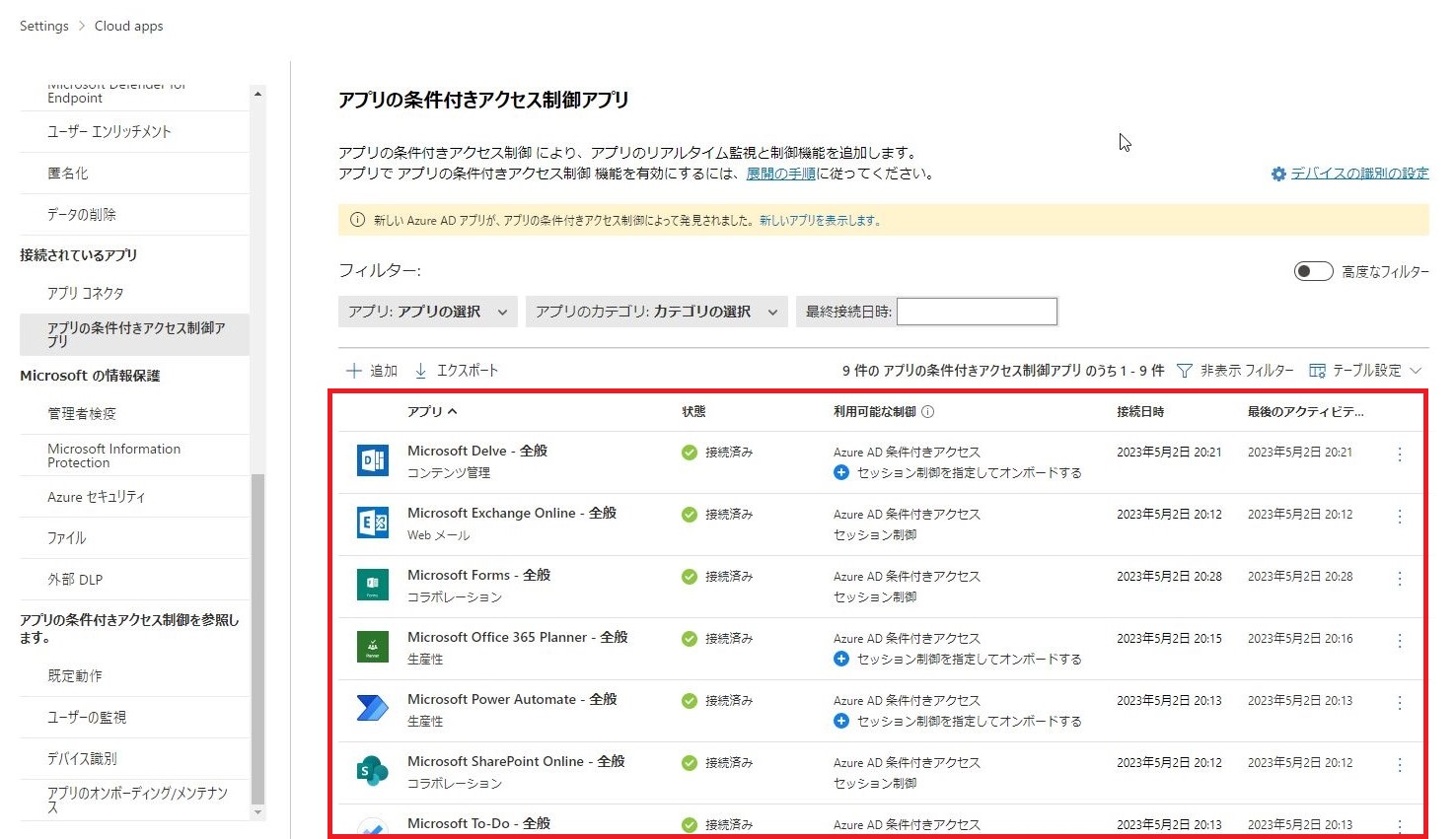

5.下記の通り Office 365 アプリが登録されたことを確認します。

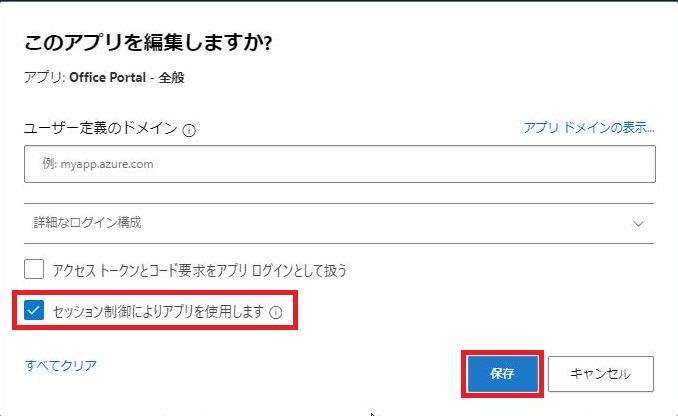

6.必要に応じて「セッション制御を指定してオンボードする」をクリックします。

7.下記の通り設定し、「保存」をクリックします。

- セッション制御によりアプリを使用します:■

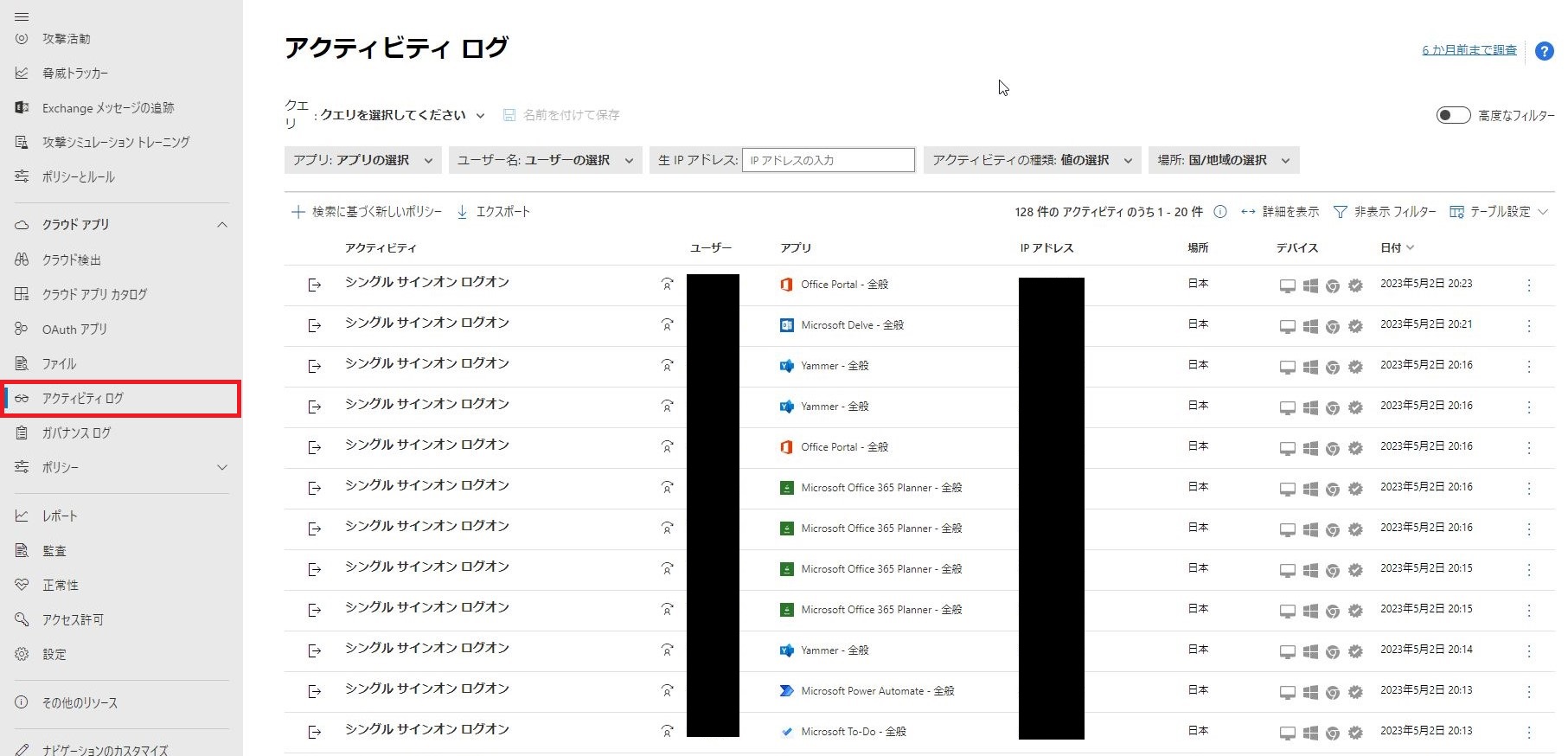

8.各アプリのアクティビティログが表示されていることを確認します。

3.ファイル監視の有効化

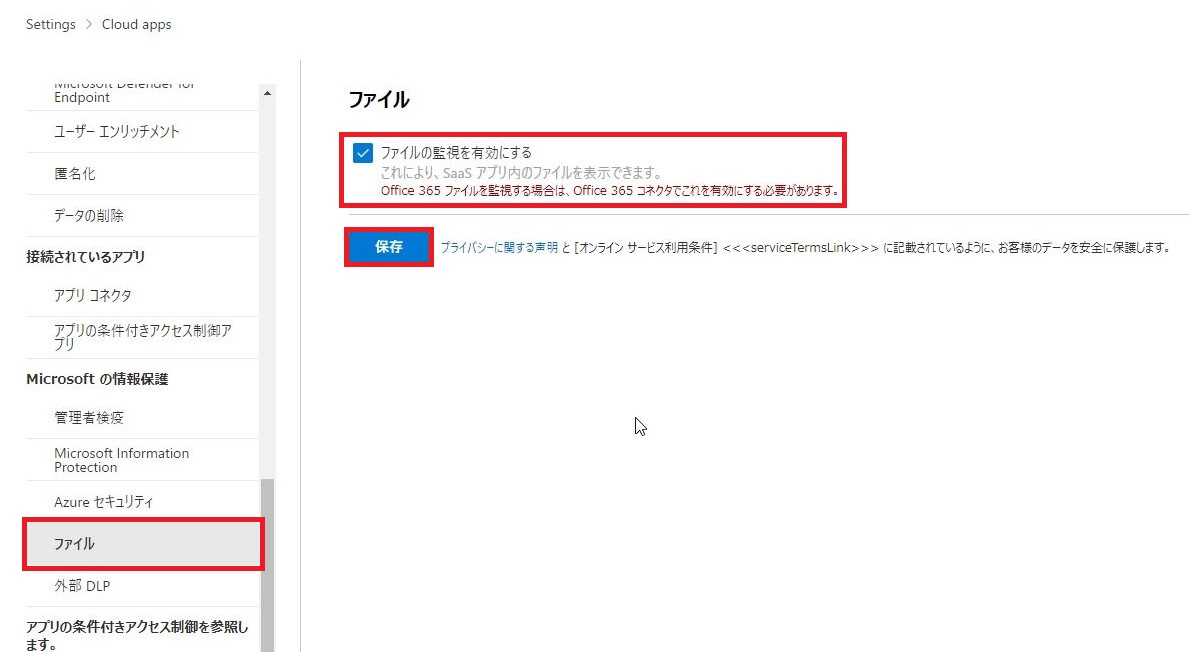

1.「設定」-「クラウドアプリ」をクリックします。

2.「ファイル」をクリックし、下記の通り設定し、「保存」をクリックします。

- ファイルの監視を有効にする

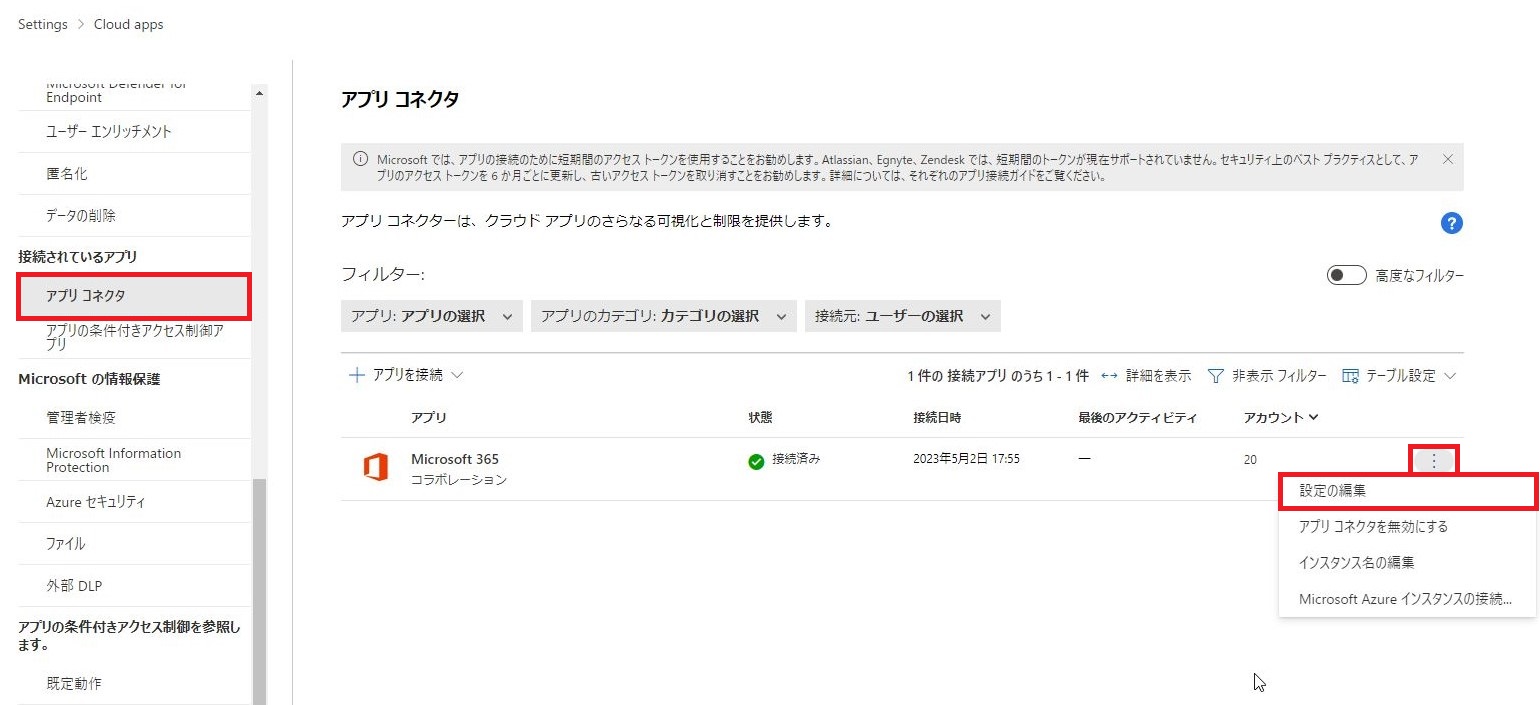

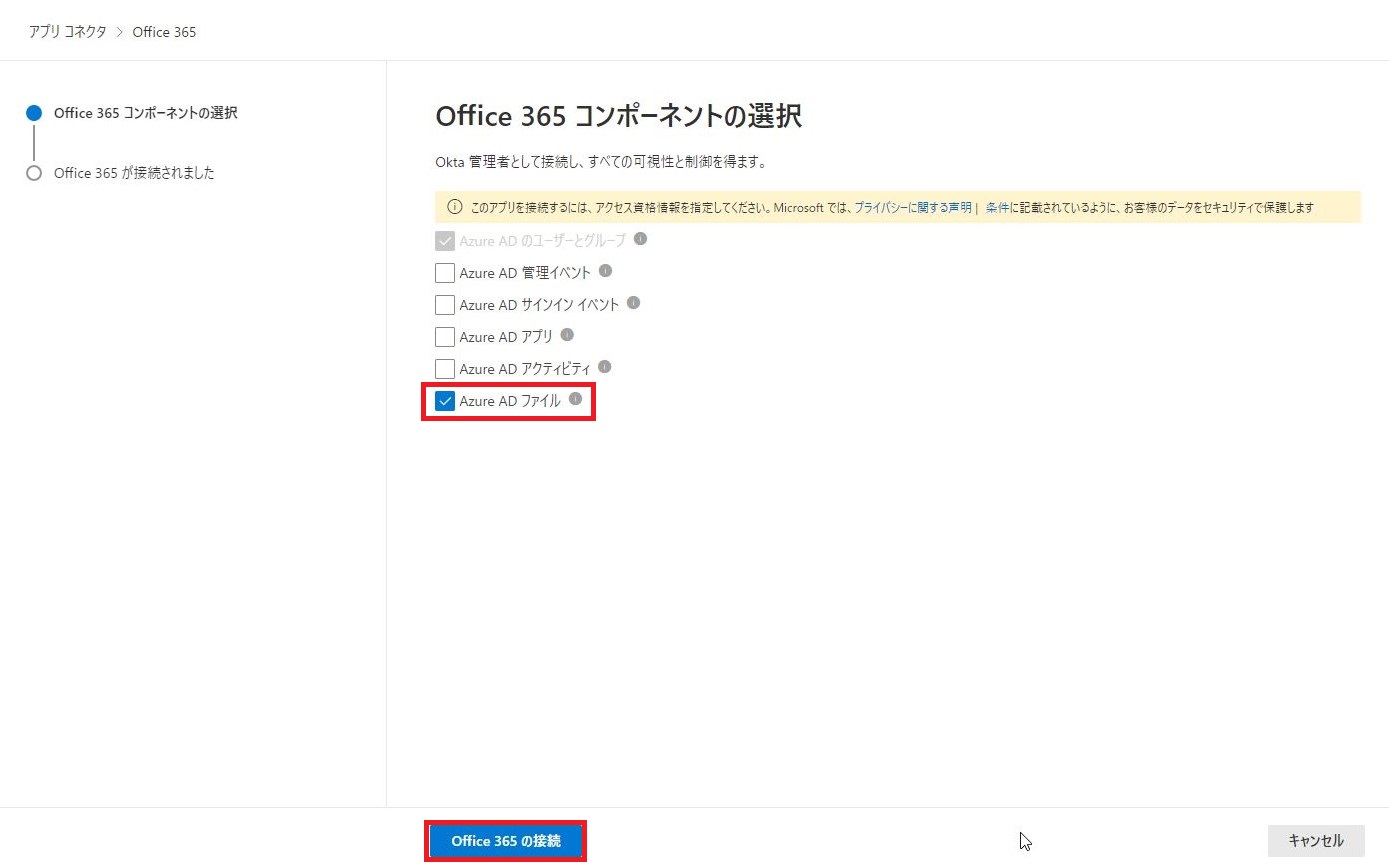

3.「アプリコネクタ」をクリックし、Microsoft 365の「︙」-「設定の編集」をクリックします。

4.下記の通り設定し、「Office 365 の接続」をクリックします。

- Azure AD ファイル:■

5.接続されたことを確認し、「完了」をクリックします。

4.セッションポリシーの作成

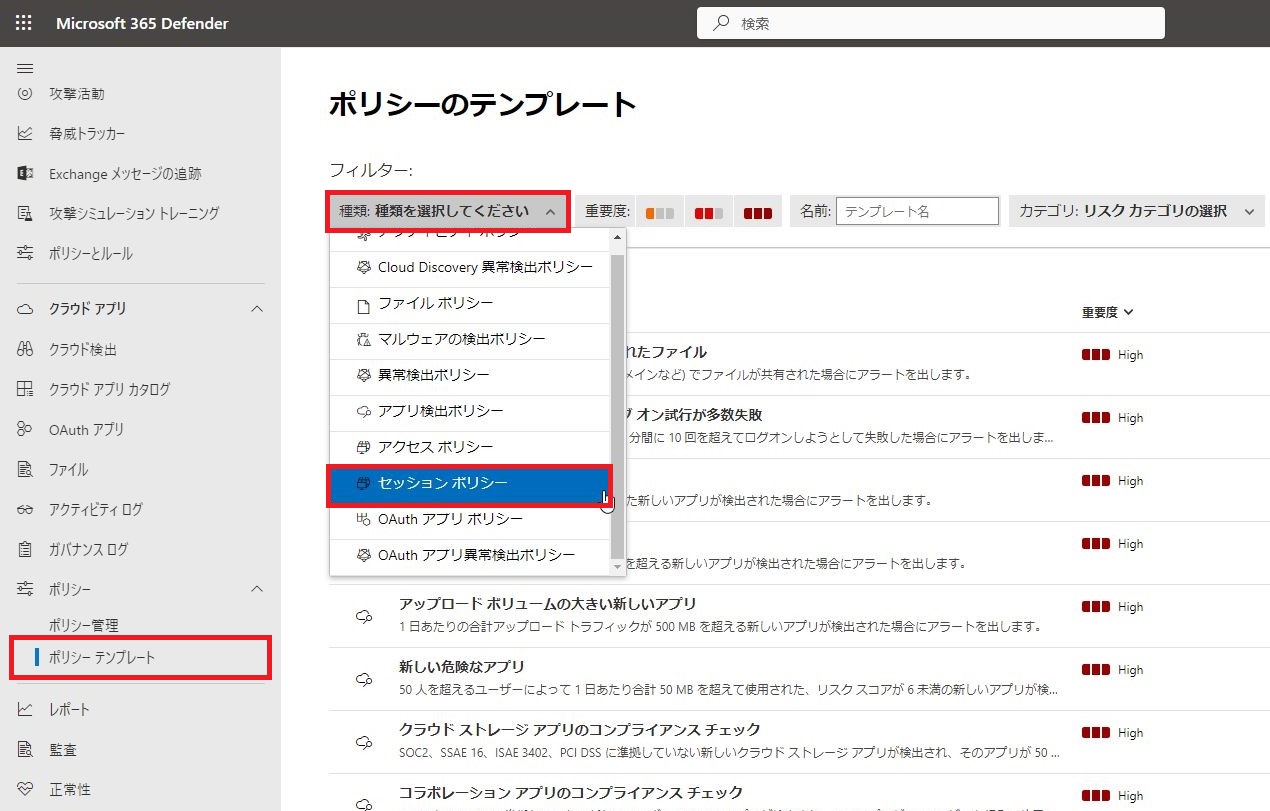

1.「ポリシーテンプレート」-「フィルター」で「セッションポリシー」を選択します。

2.下記のポリシーの「ポリシーの作成 (+マーク)」をクリックします。

- リアルタイムのコンテンツ検査に基づいてダウンロードをブロックします

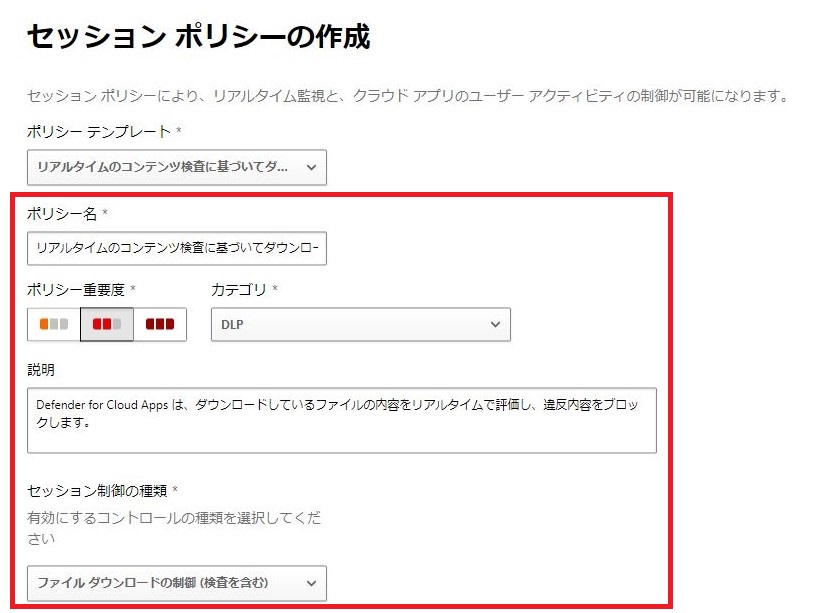

3.下記の通り設定します。

- ポリシー名:任意の値

- ポリシー重要度:中 (デフォルト)

- カテゴリ:DLP (デフォルト)

- 説明:任意の値

- セッション制御の種類:ファイルダウンロードの制御 (検査を含む)

4.「アクティビティソース」を下記の通り設定します。

- 次のすべてに一致するアクティビティ:「アプリ」「が次と等しい」「Microsoft 365」

- 次のすべてに一致するファイル:「秘密度ラベル」「が次と等しい」「社外秘、公開」

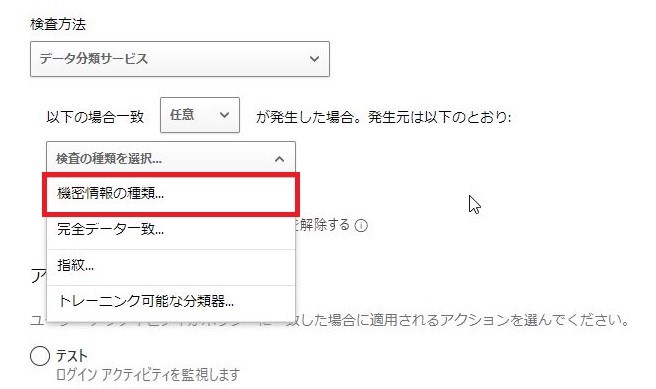

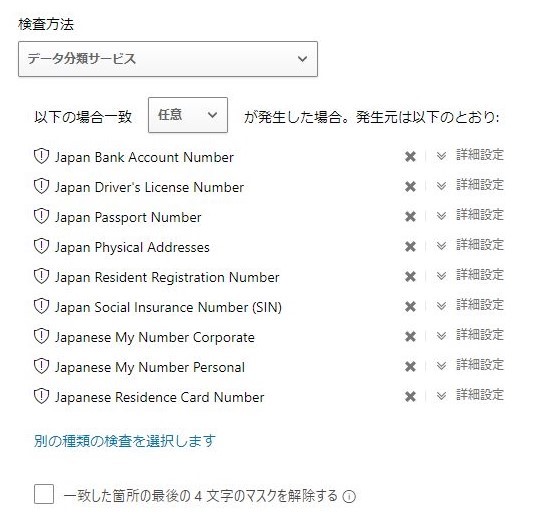

5.「機密情報の種類」を選択します。

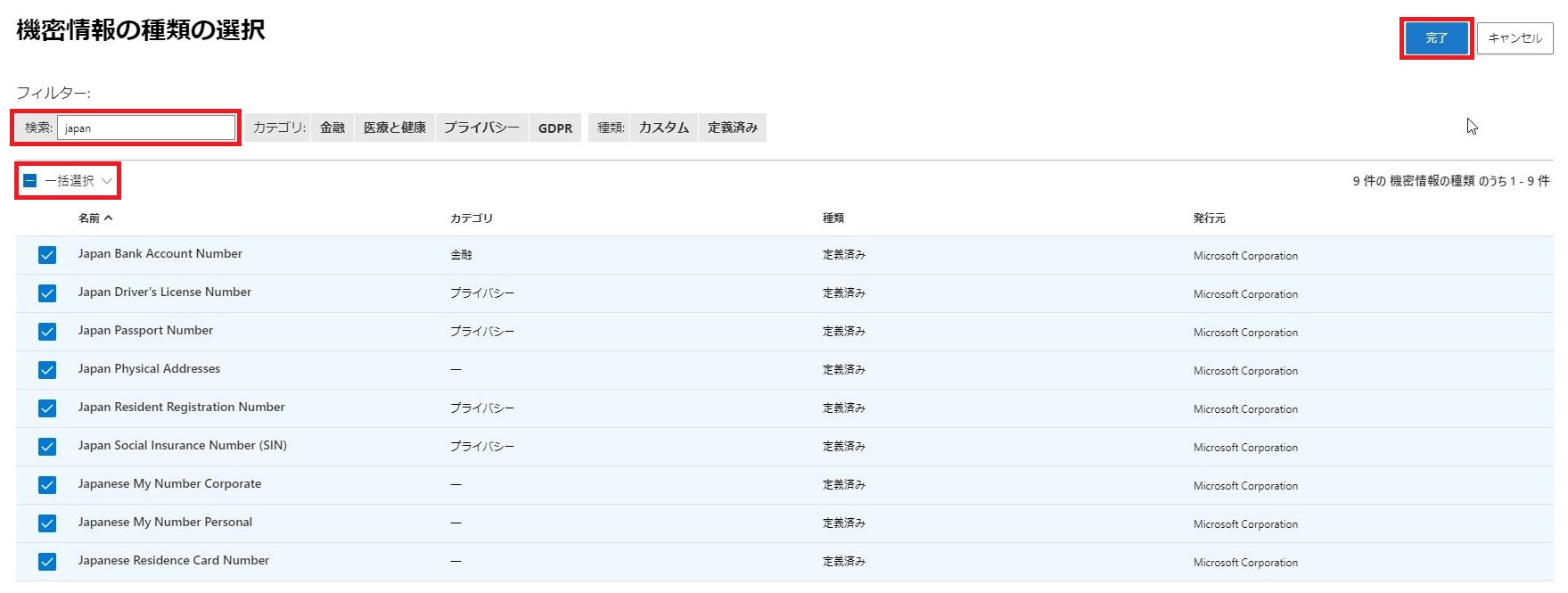

6.「Japan」と検索し、「一括選択」で全て選択し、「完了」をクリックします。

7.「機密情報の種類」が追加されたことを確認します。

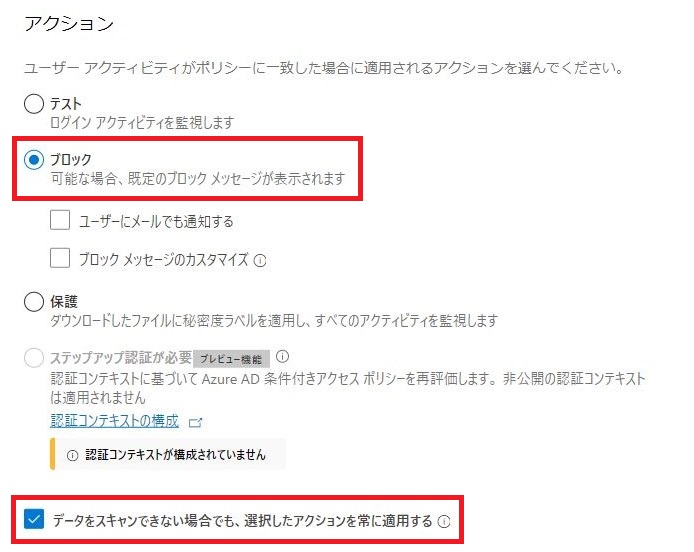

8.下記の通り設定します。

- アクション:ブロック

- データをスキャンできない場合でも、選択したアクションを常に適用する:■

※「社外秘」ラベルは暗号化され、スキャン出来ないため

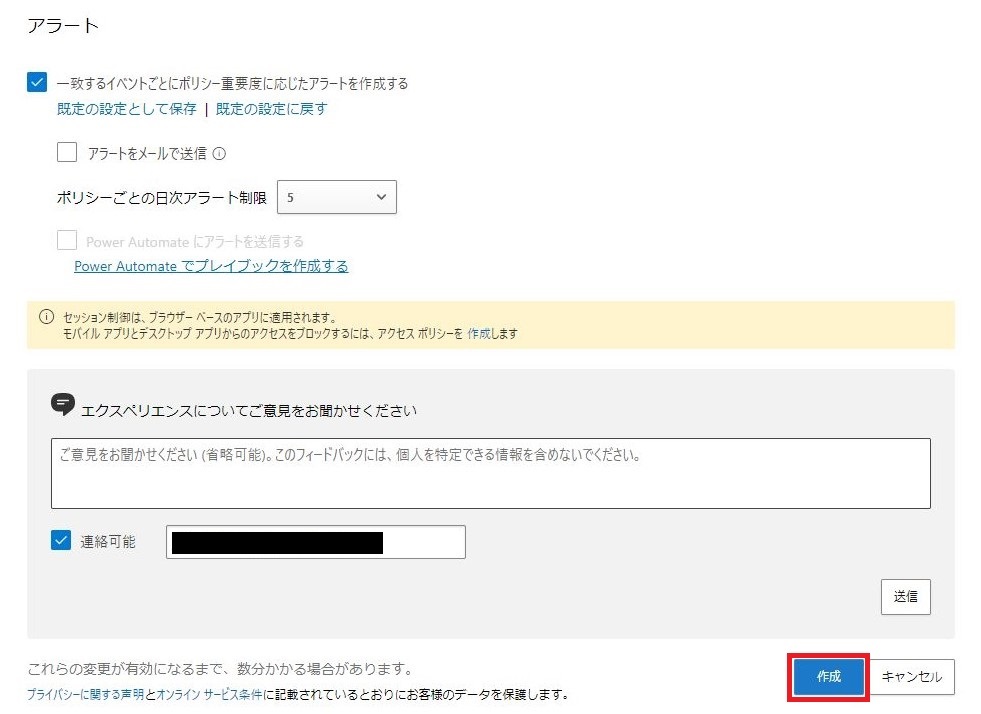

9.アラートの設定はそのままにし、「作成」をクリックします。

5.動作確認

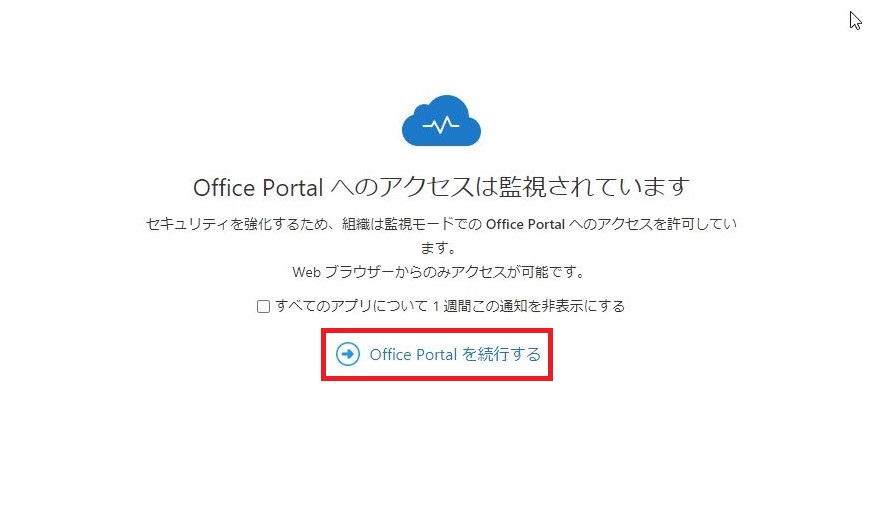

Office 365にアクセスすると下記の通りアクセスが監視されてる旨のメッセージが表示されます。

続行する場合は「Office Portal を続行する」をクリックします。

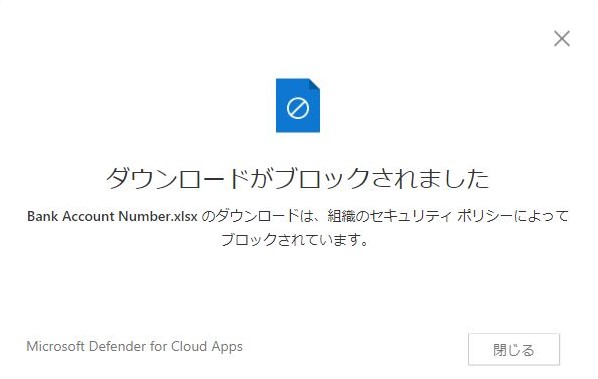

対象のファイルをダウンロードすると下記の通りブロックされます。

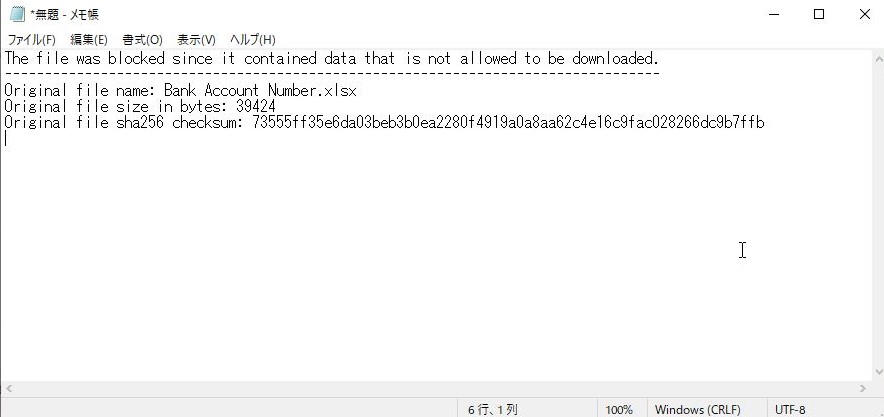

また、ブロックされる代わりに下記のテキストファイルがダウンロードされます。

条件付きアクセスによる機密情報の保護は以上です。

コメント