「Identity Protection」とはサインインリスクとユーザーリスクの2つのリスクからIDを保護するための機能です。

サインインリスクは「サインイン」単位、ユーザーリスクは「ユーザー」単位でリスク評価が行われます。

「Identity Protection」を利用するためには Azure AD Premium P2 ライセンスが必要です。

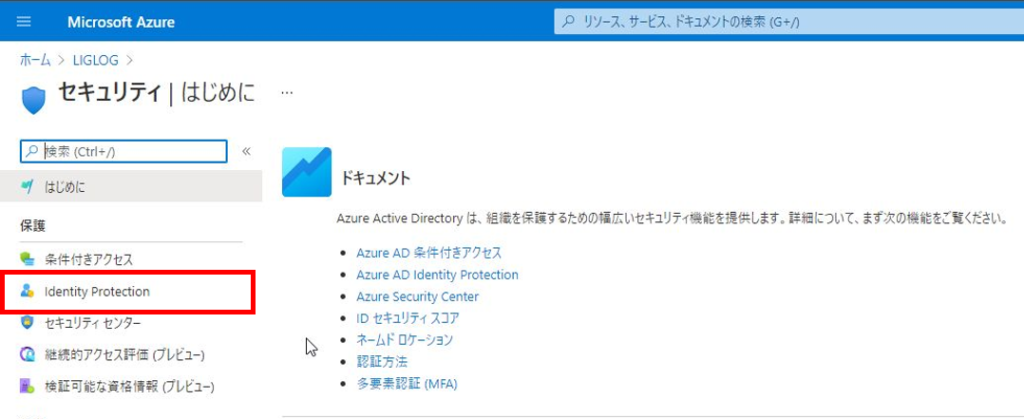

「Azure AD」-「セキュリティ」-「Identity Protection」をクリックします。

「Identity Protection」には下記の3つのポリシーがあります。

- MFA登録ポリシー

- サインインリスクポリシー

- ユーザーリスクポリシー

「MFA登録ポリシー」はサインインリスクポリシーを利用する上での前提条件となり、MFAを導入することが可能な機能です。

つまり、Azure AD Premium P2を持っている場合、「MFA登録ポリシー」を利用することでMFAを全社展開することが可能です。

なお、Azure AD Premium P1 を持っている場合は「条件付きアクセス」でMFAを有効化出来ます。

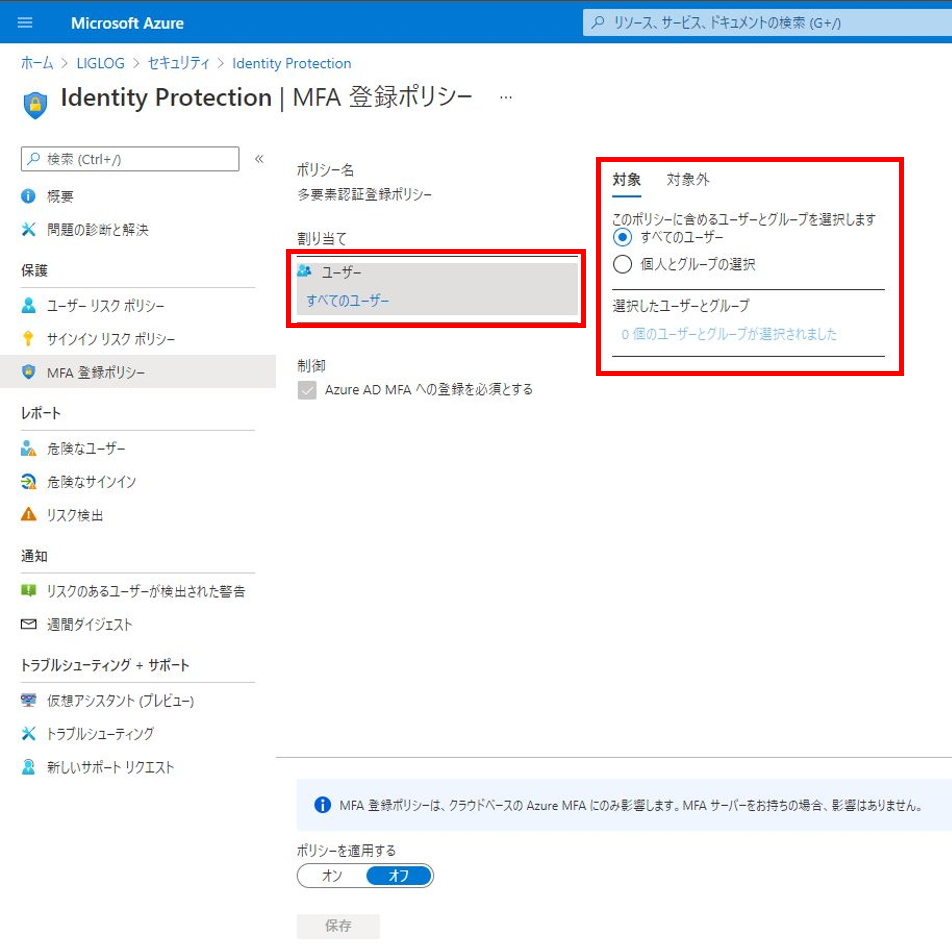

1.MFA登録ポリシーの設定

まずはサインインリスクポリシーでMFAを要求するために、MFA登録ポリシーでMFAを有効にします。

1.「MFA登録ポリシー」をクリックします。

2.「対象」及び「対象外」のユーザーまたはグループを選択します。

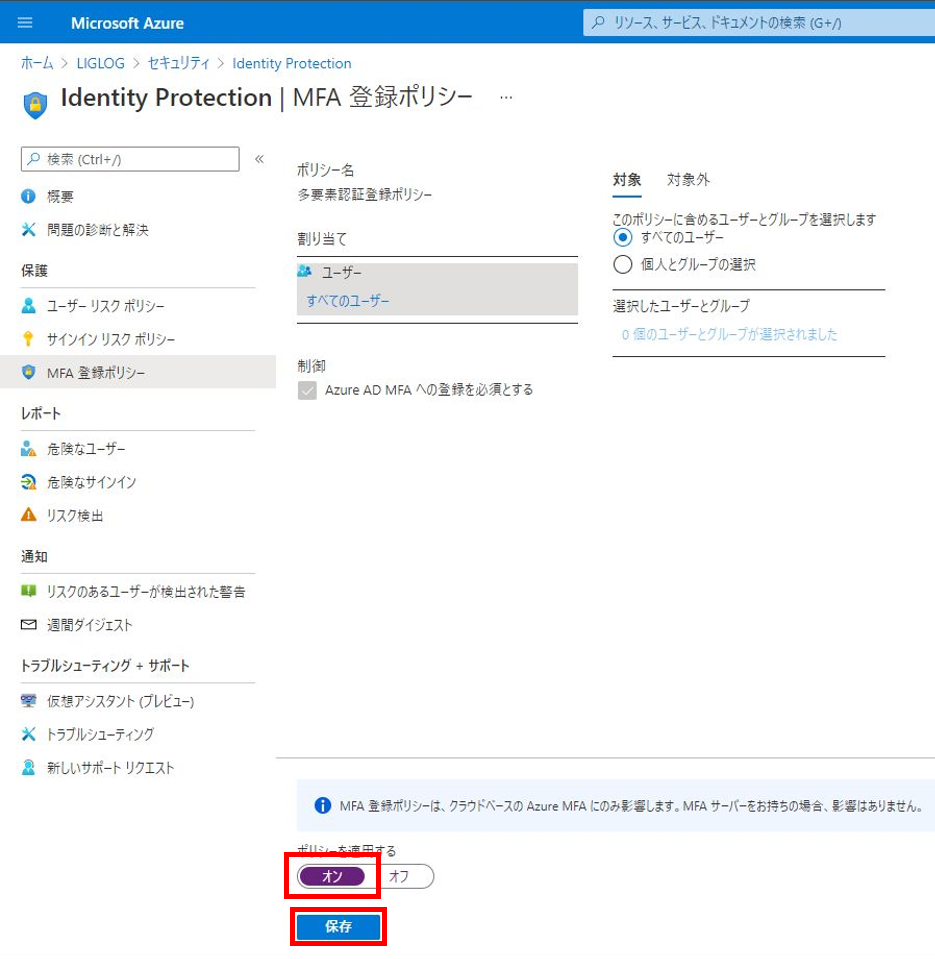

3.ポリシーを「オン」に設定し、「保存」をクリックします。

4.ユーザーがAzure ADやMicrosoft 365にログインする時に下記のMFA登録画面が表示されるので、MFAに必要な設定を実施します。

Microsoft Authenticatorの登録については下記URLの「2.Microsoft Authenticatorによる認証」をご参照ください。

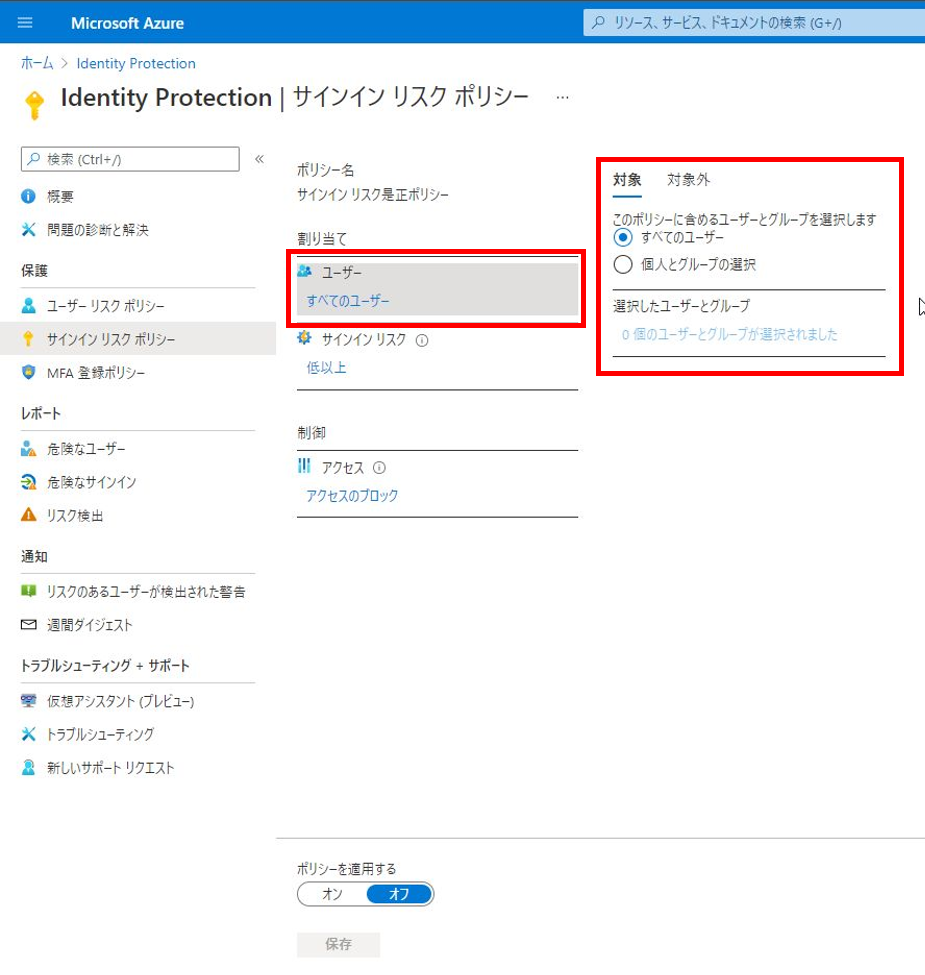

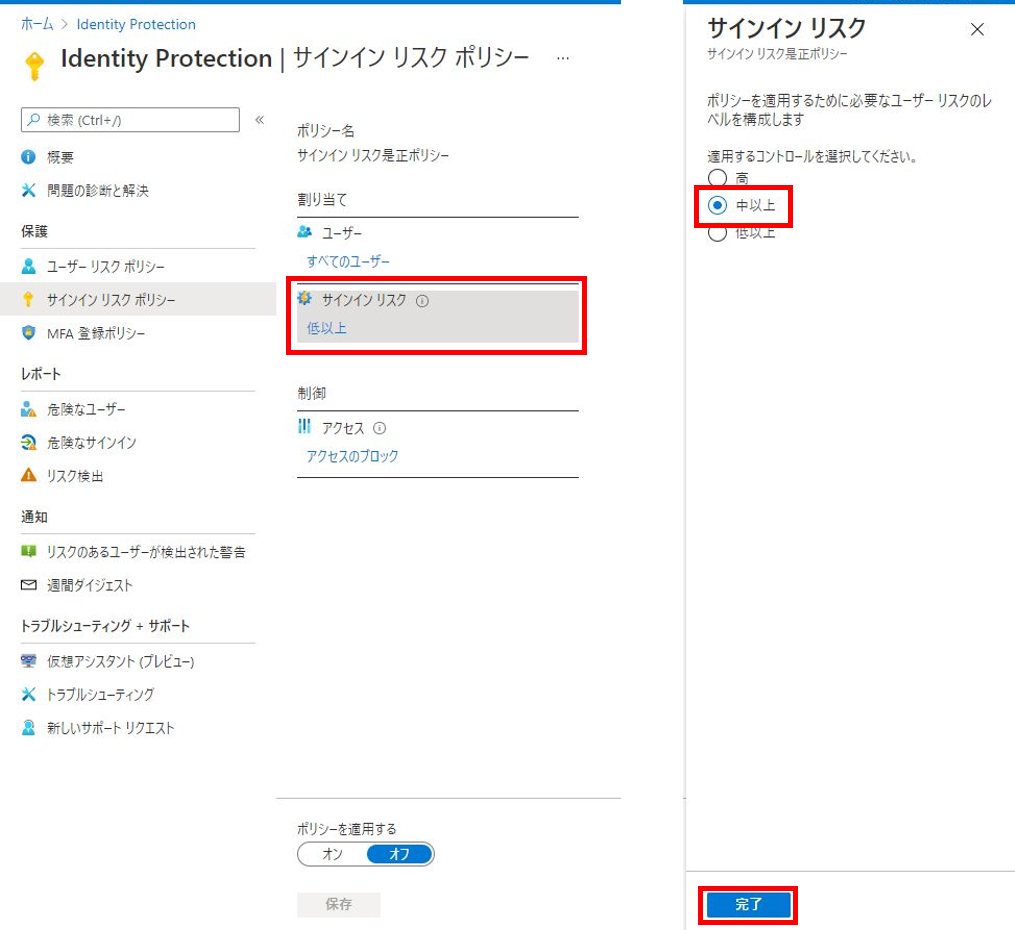

2.サインインリスクポリシー設定

MFAの有効化が完了したらサインインリスクポリシーを構成します。

1.「サインインリスクポリシー」をクリックします。

2.対象のユーザーまたはグループを選択します。

3.「サインインリスク」を設定します。

「低以上」だと検知の頻度が多くなる可能性があるので、MS推奨は「中以上」です。

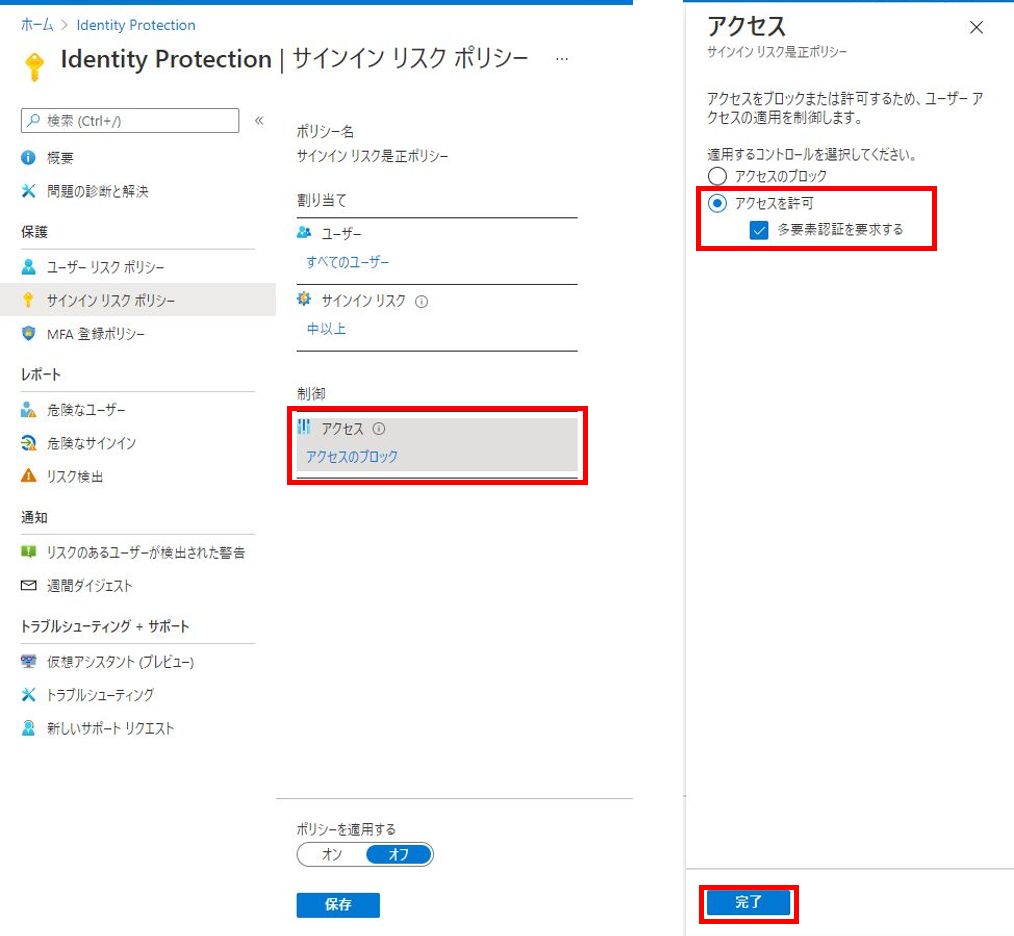

4.「アクセス」を設定します。

MS推奨は「アクセスを許可」かつ「多要素認証を要求する」です。

5.ポリシーを「オン」に設定し、「保存」をクリックします。

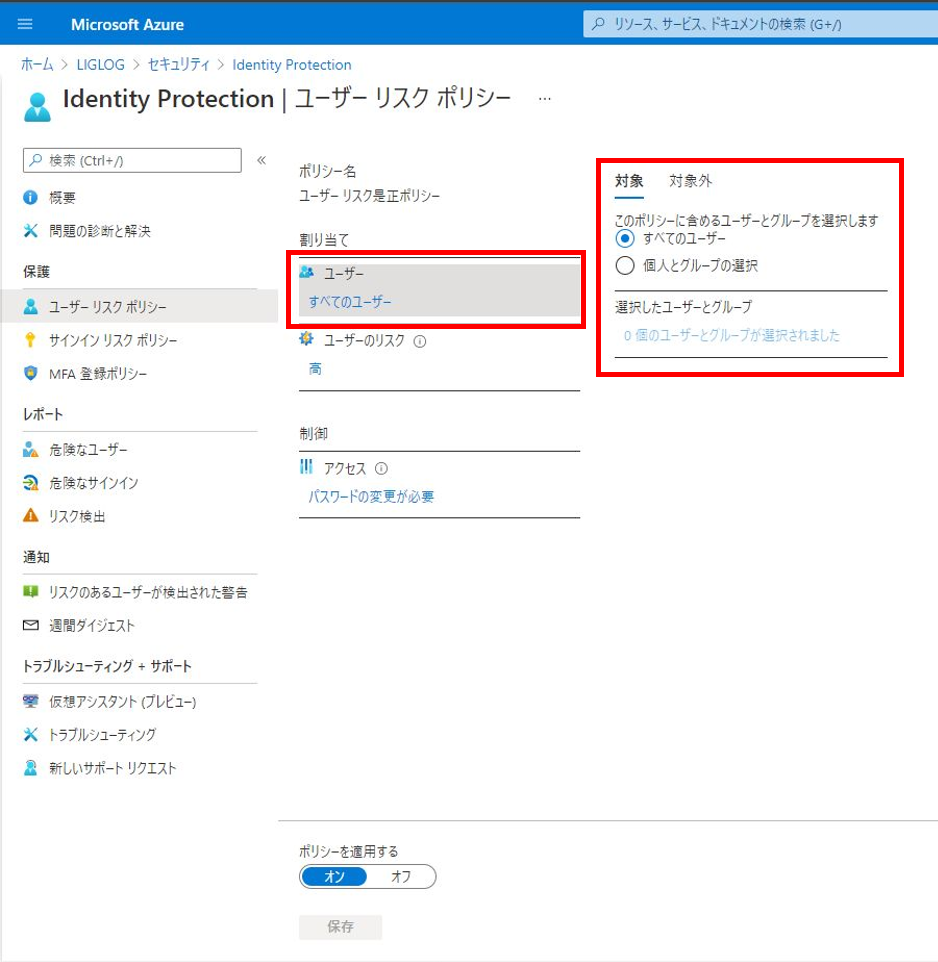

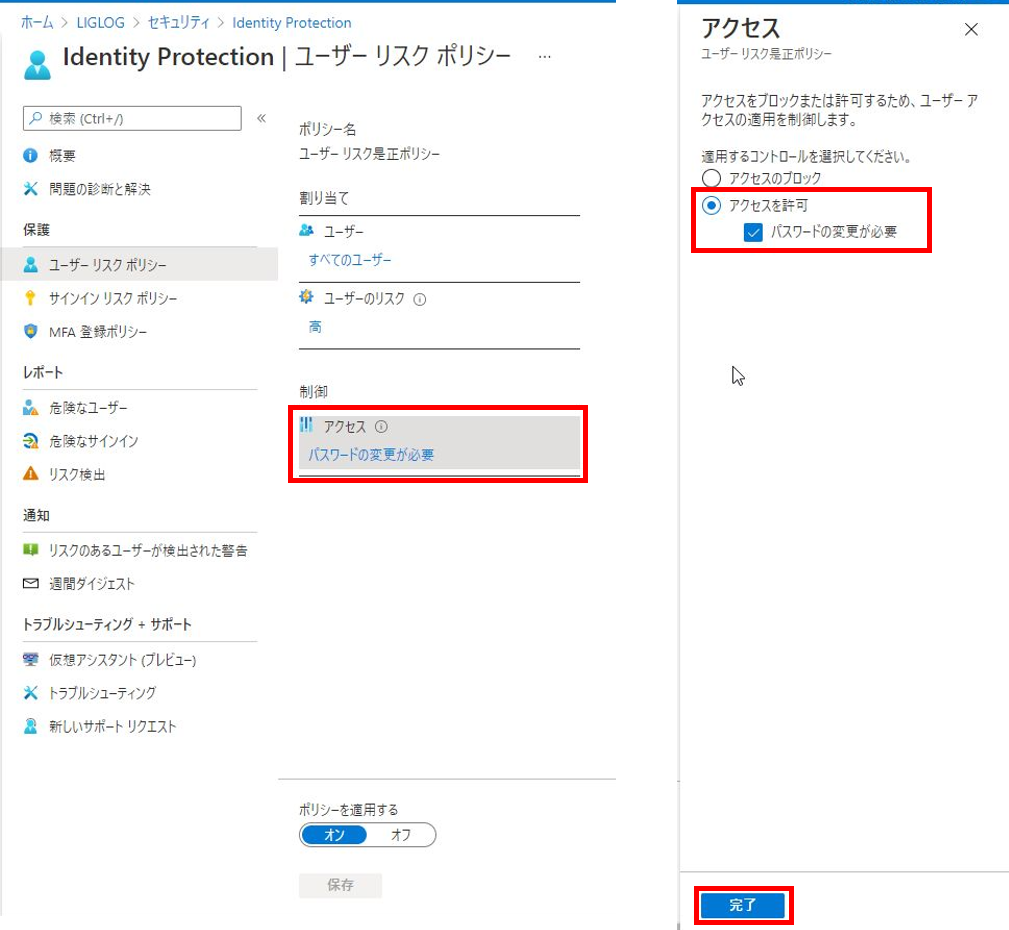

3.ユーザーリスクポリシー設定

最後にユーザーリスクポリシーを構成します。

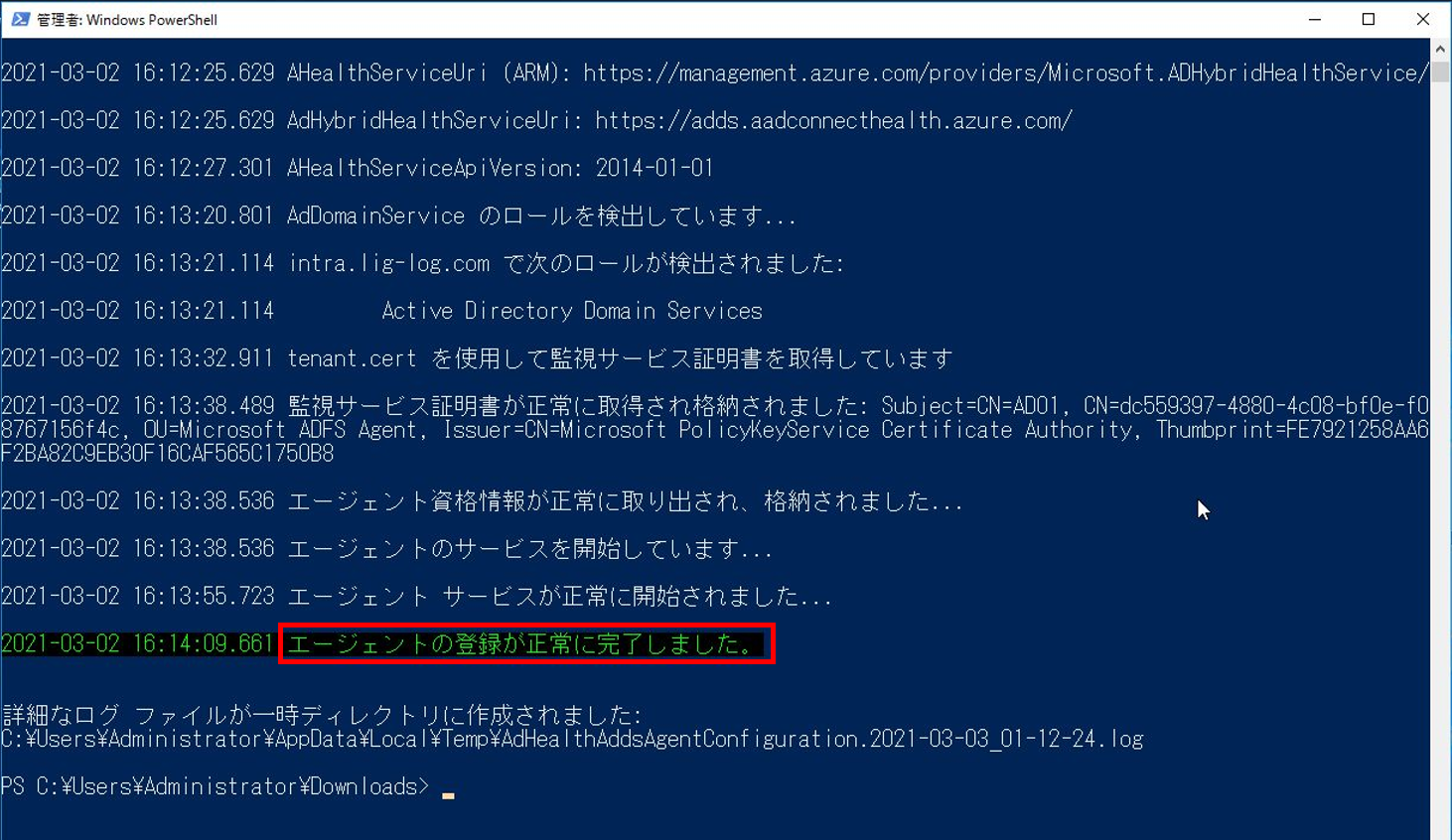

AADCで同期をしている環境でパスワード変更を要求する場合、セルフサービスパスワードリセット(SSPR)の設定が必要です。

Azure ADのセルフサービスパスワードリセット(SSPR)の設定

1.「ユーザーリスクポリシー」をクリックします。

2.対象のユーザーまたはグループを選択します。

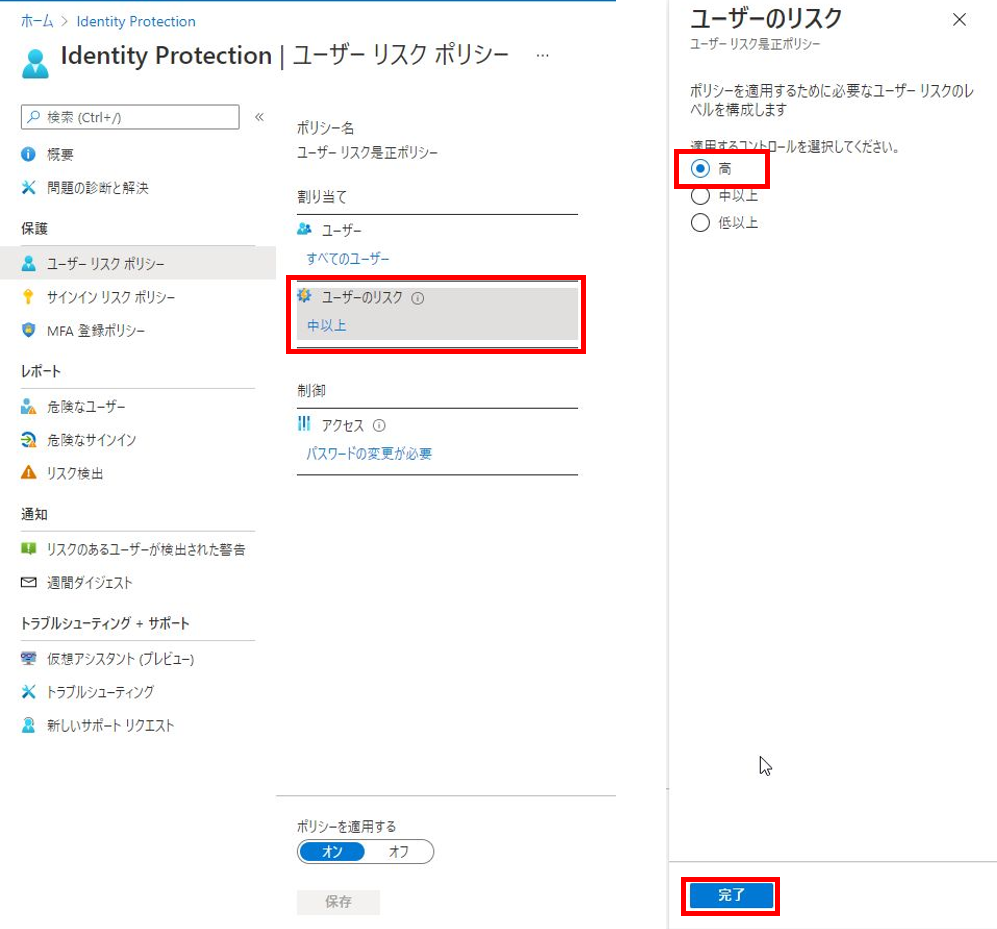

3.「ユーザーリスク」を設定します。MS推奨は「高」です。

4.「アクセス」を設定します。

MS推奨は「アクセスを許可」かつ「パスワードの変更が必要」です。

5.ポリシーを「オン」に設定し、「保存」をクリックします。

これでIdentity Protectionによるリスクベースの保護がされます。

コメント