Azure ADはOffice 365やMicrosoft 365を契約すると自動的に作成されます。

Azure ADではユーザーや認証を管理することが出来ます。

初期設定ではセキュリティレベルが低かったり、運用で便利な機能が無効化されています。

Office 365やMicrosoft 365を契約した際は、最初にAzure ADの設定を確認することをおすすめします。

そこで今回はAzure ADの初期設定とセキュリティ設定を紹介します。

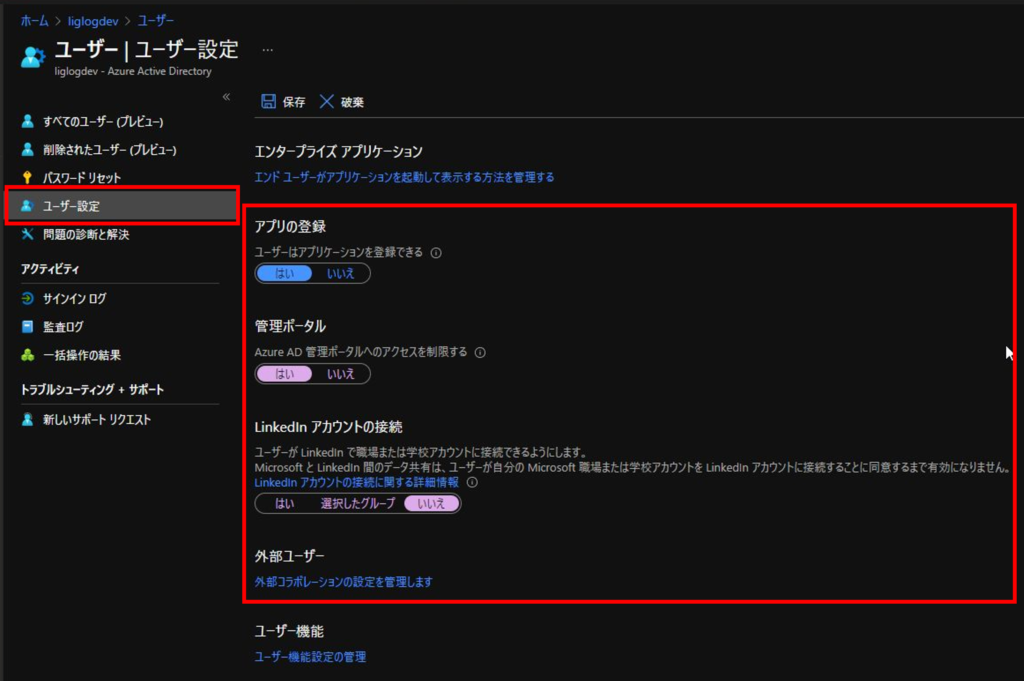

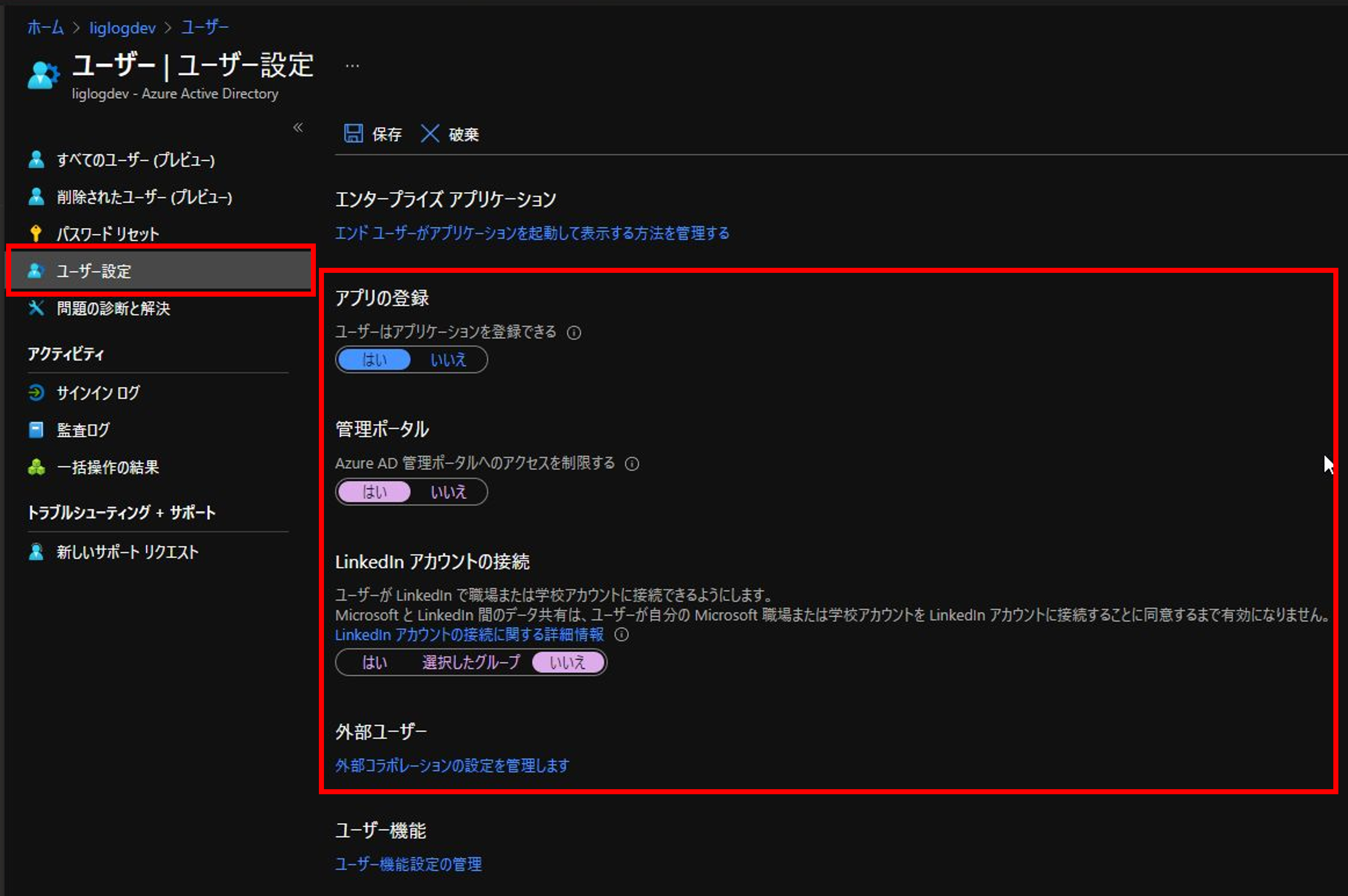

1.ユーザー設定

1.1.アプリの登録

管理者以外のユーザーが独自アプリケーションを登録して、ディレクトリ内で使用出来るかどうかを設定出来ます。

ユーザーにアプリケーションを登録させたくない場合は「いいえ」に設定します。

1.2.管理ポータル

管理者以外のユーザーがAzure AD管理センターを使用して、読み取り権限のリソースにアクセスしたり、所有するリソースを管理したりできるようになります。

ユーザーリソースは個人情報のため、管理者以外が見れることは望ましくないため「はい」に設定することを推奨します。

なお、「はい」 を選択しても、PowerShell や別のクライアント (Visual Studio など) を使用したアクセスは制限されません。

1.3.LinkedIn アカウントの接続

ユーザーが LinkedIn で職場または学校アカウントに接続できるかどうかを設定します。

Microsoft と LinkedIn 間のデータ共有をさせたくない場合は「いいえ」に設定します。

1.4.外部ユーザー

組織外のユーザーとのコラボレーション設定が出来ます。

詳細についてはを「3.External Identities」ご参照ください。

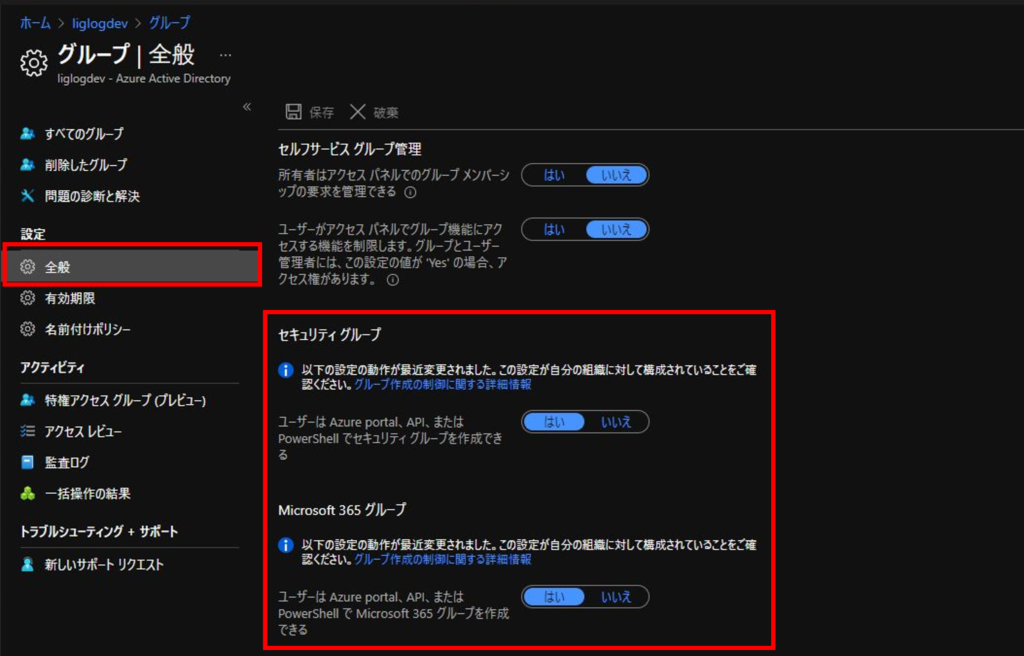

2.グループ設定

2.2.セキュリティ グループ

管理者以外のユーザーが Azure portal、API、または PowerShell でセキュリティグループを作成できるかどうかを設定します。

ユーザーにセキュリティグループを作成させたくない場合は「いいえ」に設定します。

2.3.Microsoft 365 グループ

管理者以外のユーザーが Azure portal、API、または PowerShell で Microsoft 365グループを作成できるかどうかを設定します。

ユーザーにMicrosoft 365グループを作成させたくない場合は「いいえ」に設定します。

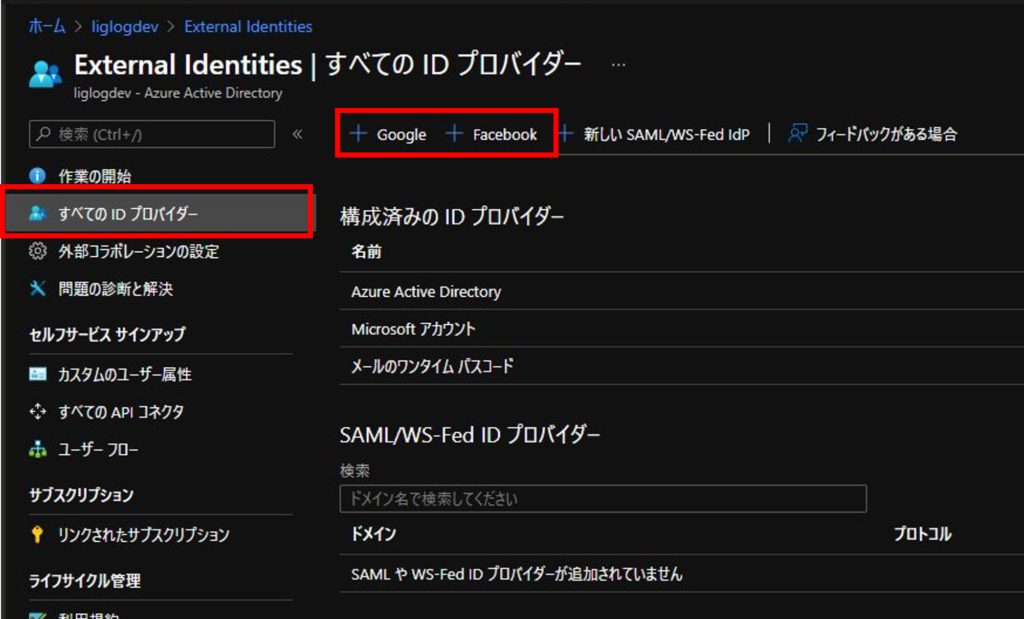

3.External Identities

3.1.ID プロバイダー

GoogleやFacebookなどの外部IdP を追加することで、Azure AD B2Bで利用することが出来ます。

GoogleやFacebookのアカウントでゲストユーザーを招待出来るようにする場合は IdP を追加します。

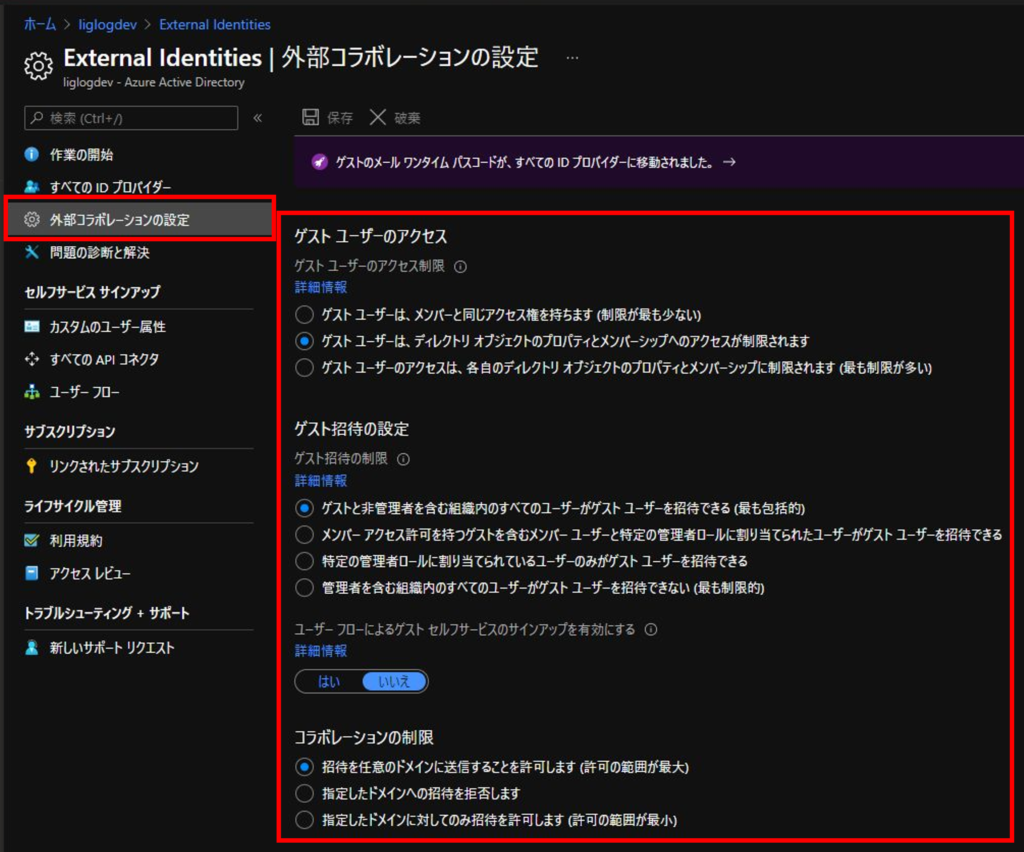

3.2.ゲスト ユーザーのアクセス

ゲストユーザーに対して、リソースへのアクセス権を設定します。

下記のいずれかを設定するのがおすすめです。

- ゲスト ユーザーは、ディレクトリ オブジェクトのプロパティとメンバーシップへのアクセスが制限されます

- ゲスト ユーザーのアクセスは、各自のディレクトリ オブジェクトのプロパティとメンバーシップに制限されます

3.3.ゲスト招待の設定

TeamsチームやSharePointサイト、Azure リソースなど、ゲストをディレクトリに招待できるユーザーを制御します。

下記のいずれかを設定するのがおすすめです。

- メンバー アクセス許可を持つゲストを含むメンバー ユーザーと特定の管理者ロールに割り当てられたユーザーがゲスト ユーザーを招待できる

- 特定の管理者ロールに割り当てられているユーザーのみがゲスト ユーザーを招待できる

※管理者ロールには、グローバル管理者、ユーザー管理者、ゲスト招待者が含まれます

3.4.コラボレーションの制限

招待出来るゲストユーザーをドメイン単位で制限するかどうかを設定します。

制限なし、ホワイトリスト、ブラックリストのいずれかを選択します。

4.エンタープライズ アプリケーション

4.1.エンタープライズ アプリケーション

ユーザーがアプリケーションが自分の組織のデータにアクセスすることを同意できるかどうか設定します。

なお、アプリケーションがアクセス出来るのは、そのユーザーもアクセスできるデータに限ります。

ユーザーがアプリケーションを使用する前に管理者による同意が必要な場合は「いいえ」に設定します。

4.2.管理者の同意要求

アプリケーションからデータへのアクセス権を求められた時、ユーザーがアクセス許可を付与する権限が自分にない場合、管理者へ同意を要求するかどうか設定します。

このオプションを「いいえ」に設定すると、ユーザーは必要なアプリを使用するため、管理者に連絡する必要があります。

5.デバイス設定

Azure ADに登録するデバイスを制限することが出来ます。

詳細は下記をご参照ください。

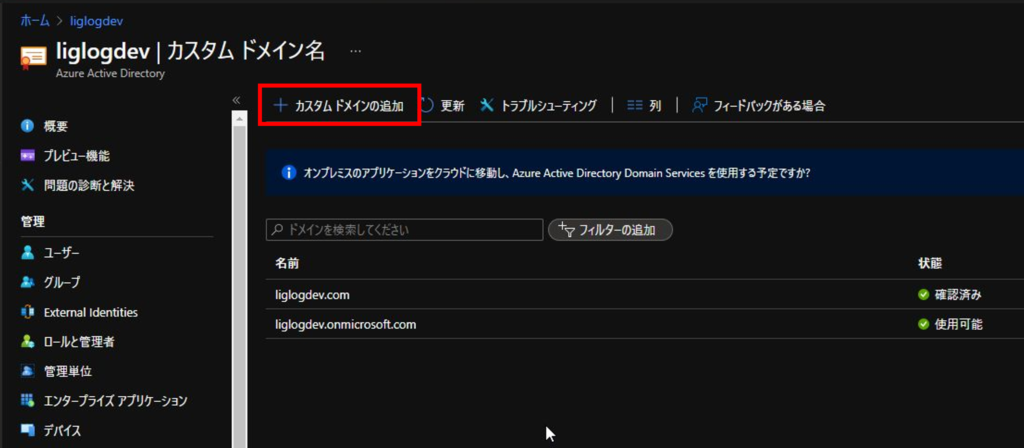

6.カスタムドメイン名

企業が所有しているドメインをAzure ADで利用するためにカスタムドメインを登録します。

カスタムドメインを登録することでユーザー名やメールアドレスに登録したドメインを利用することが出来ます。

既定の「onmicrosoft.com」を利用し続けることは非推奨なので必ず登録しましょう。

カスタムドメインはMicrosoft 365管理センターでも登録可能です。

Office 365 へのカスタムドメイン追加

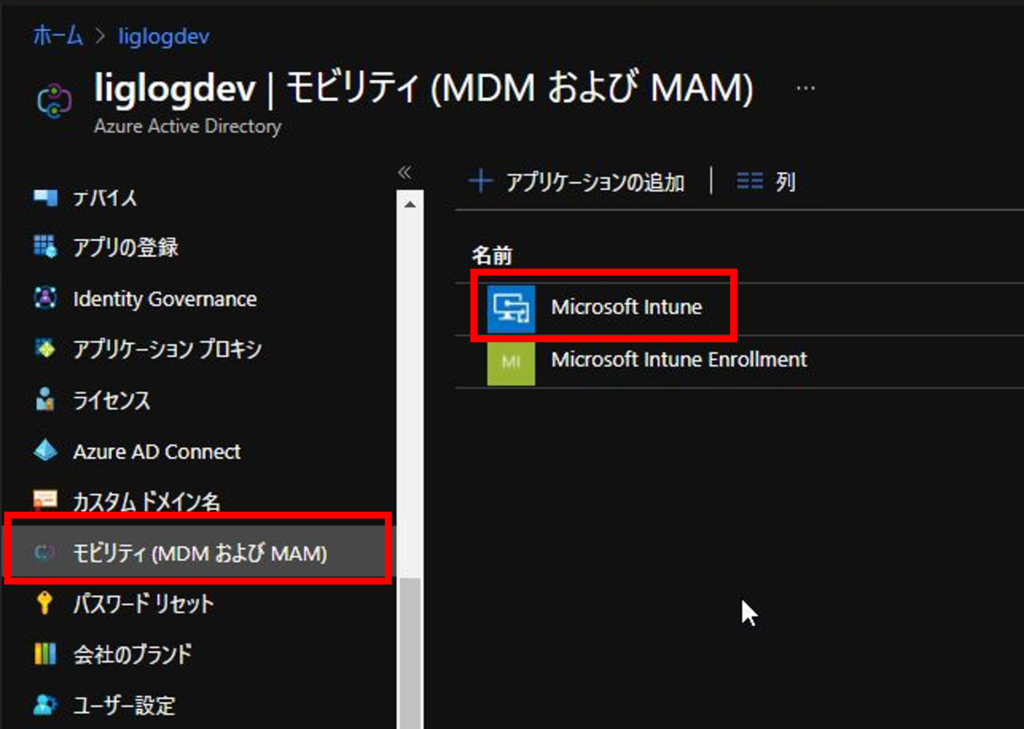

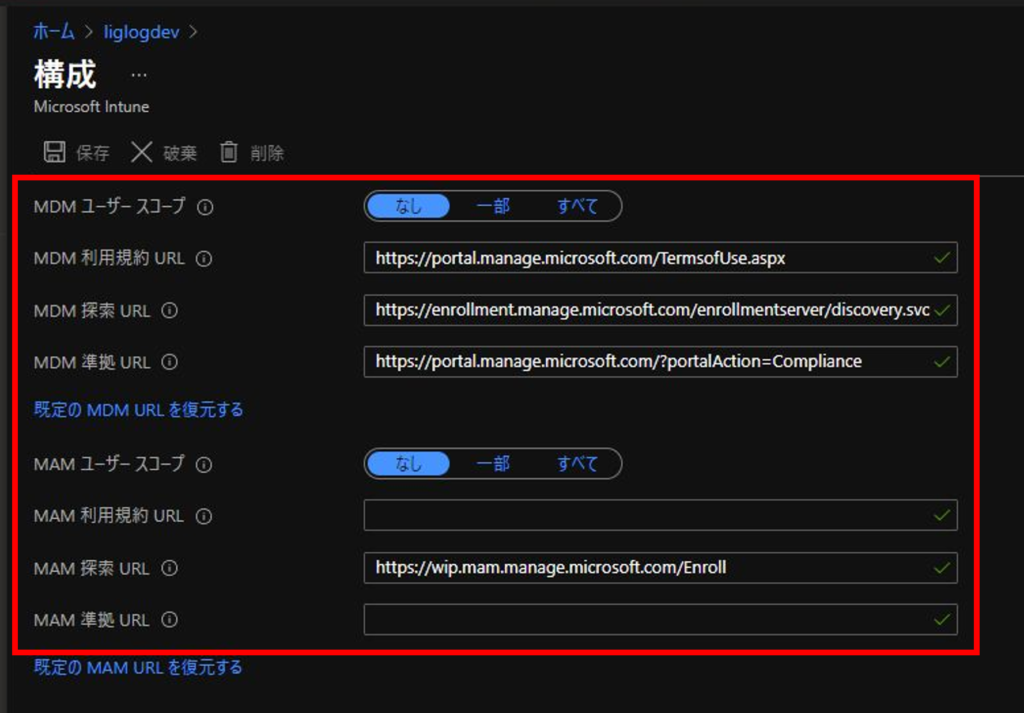

7.モビリティ (MDM および MAM) (Azure AD Premium P1)

デバイスがAzure ADに参加した時、自動的に Intuneへデバイス登録するかどうかを設定出来ます。

Intuneを利用する場合はとても便利な機能なので、Azure AD Premium P1以上のライセンスを持っている場合は必ず設定しましょう。

MDMとMAMの両方を有効にした場合、個人所有のデバイスは優先的にMAMとして登録されます。

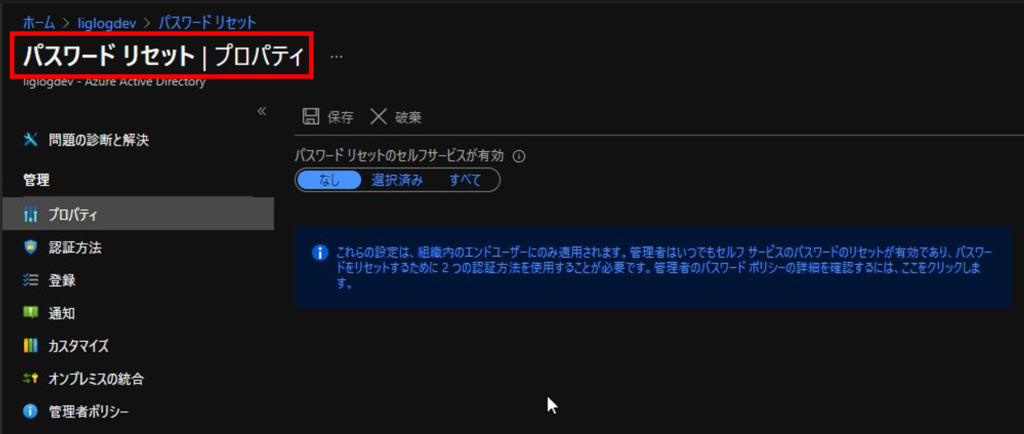

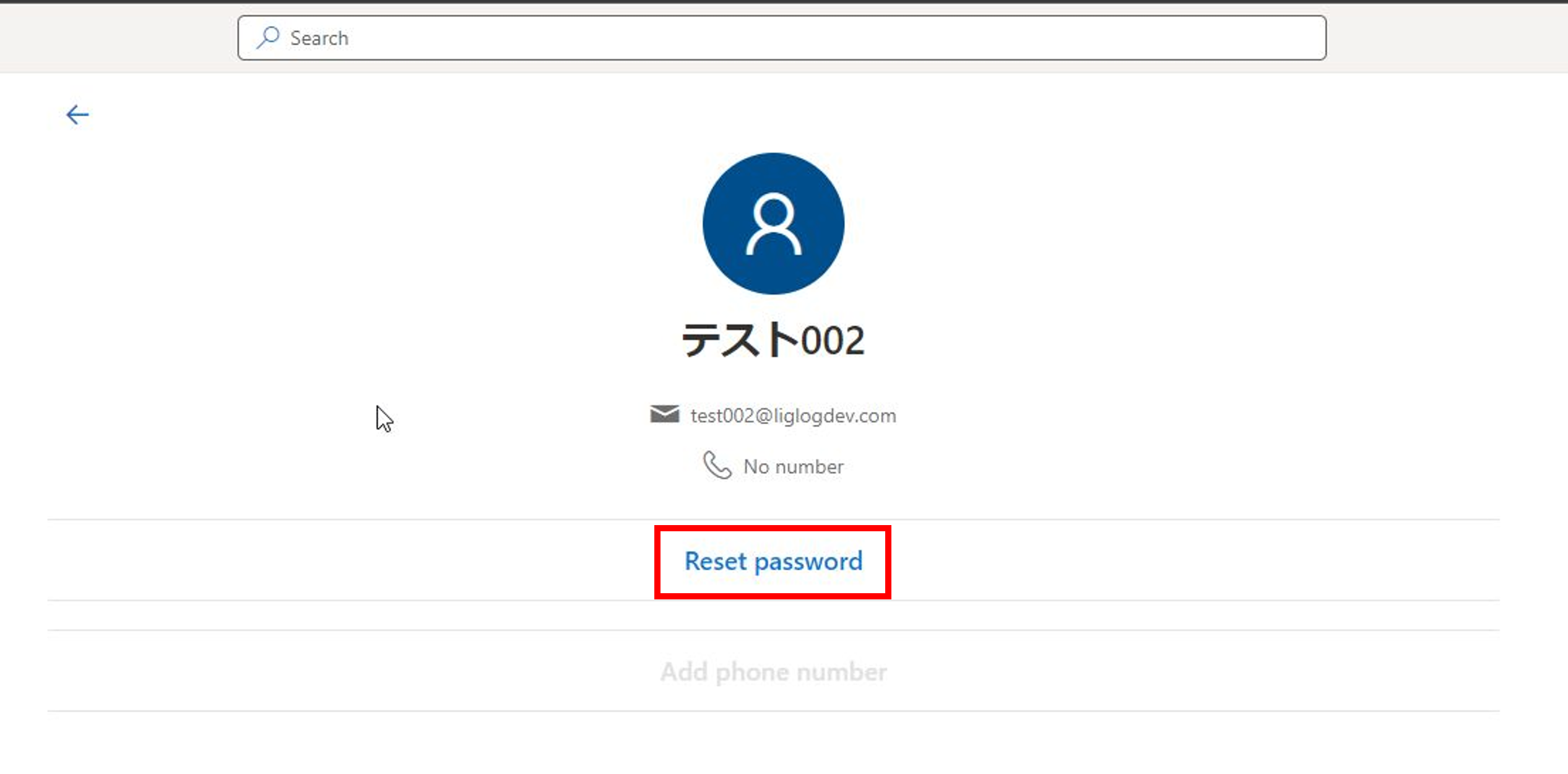

8.パスワードリセット (Azure AD Premium P1)

ユーザーが自分自身のパスワードをリセットできるかどうかを指定します。

設定しておくとヘルプデスクの負荷が減るとても便利な機能なので、Azure AD Premium P1以上のライセンスを持っている場合は必ず設定しましょう。

詳細については下記をご参照ください。

Azure ADのセルフサービスパスワードリセット(SSPR)の設定

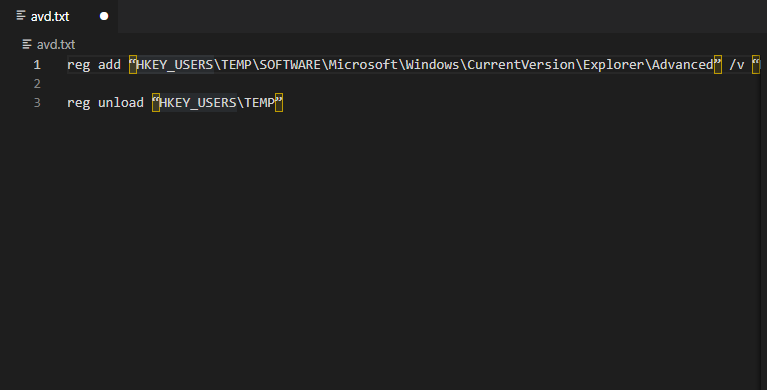

9.Break Glass Account作成

管理者アカウントでMFAや条件付きアクセスを利用している場合、MFA認証用デバイスの不具合や設定ミス等により管理者アカウントがロックアウトされる可能性があります。

ロックアウトされた場合はMicrosoft社に連絡して解除してもらう必要がありますが、解除には数営業日かかります。

そのため、管理者アカウントがロックアウトされても大丈夫なように「Break Glass Account」を作成しておきます。

「Break Glass Account」は「緊急アクセス用アカウント」とも言われます。

「Break Glass Account」にはMFAや条件付きアクセス等の制限を一切設定しません。

その代わり、文字数が多い複雑なパスワードを設定し、パスワードは紙に書いて金庫等に保管しておきます。

Azure ADの初期設定とセキュリティ設定については以上です。

コメント